VPN Mullvad com Wireguard em PFSENSE – Guia de configuração

Primeiro clique no link acima ou simplesmente vá para Mullvad.net e cadastre-se para uma conta. Salve o número da sua conta e pague o plano. Observe que você deve manter o número da sua conta em segredo.

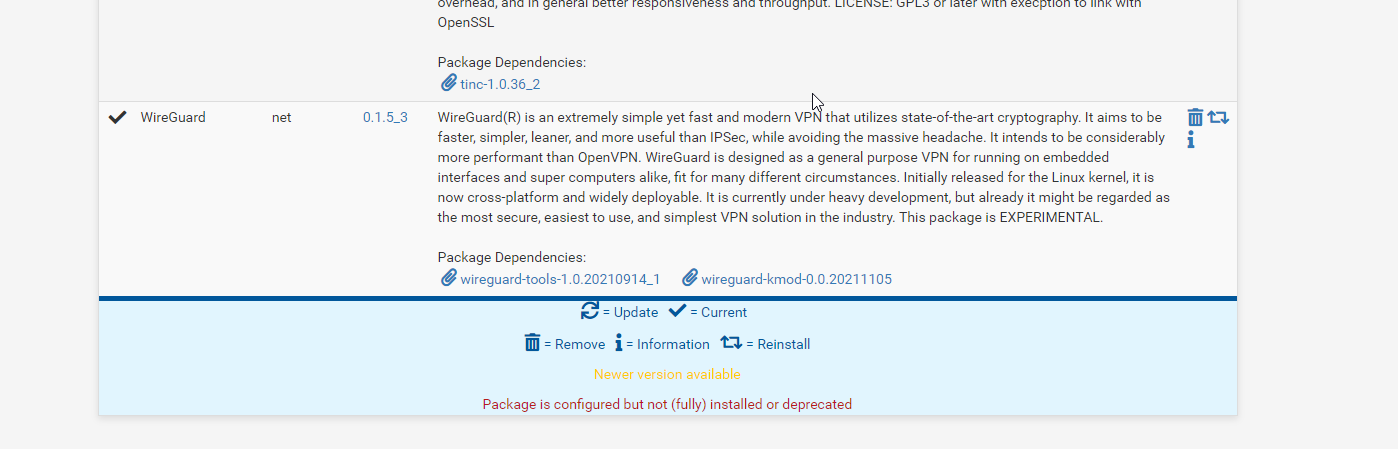

Agora entre no PFSENSE. Vá para Sistema> Gerenciador de pacotes e certifique-se de que o Wireguard esteja instalado

Caso contrário, basta clicar em “Pacotes disponíveis”, procurar Wireguard e instalá-lo.

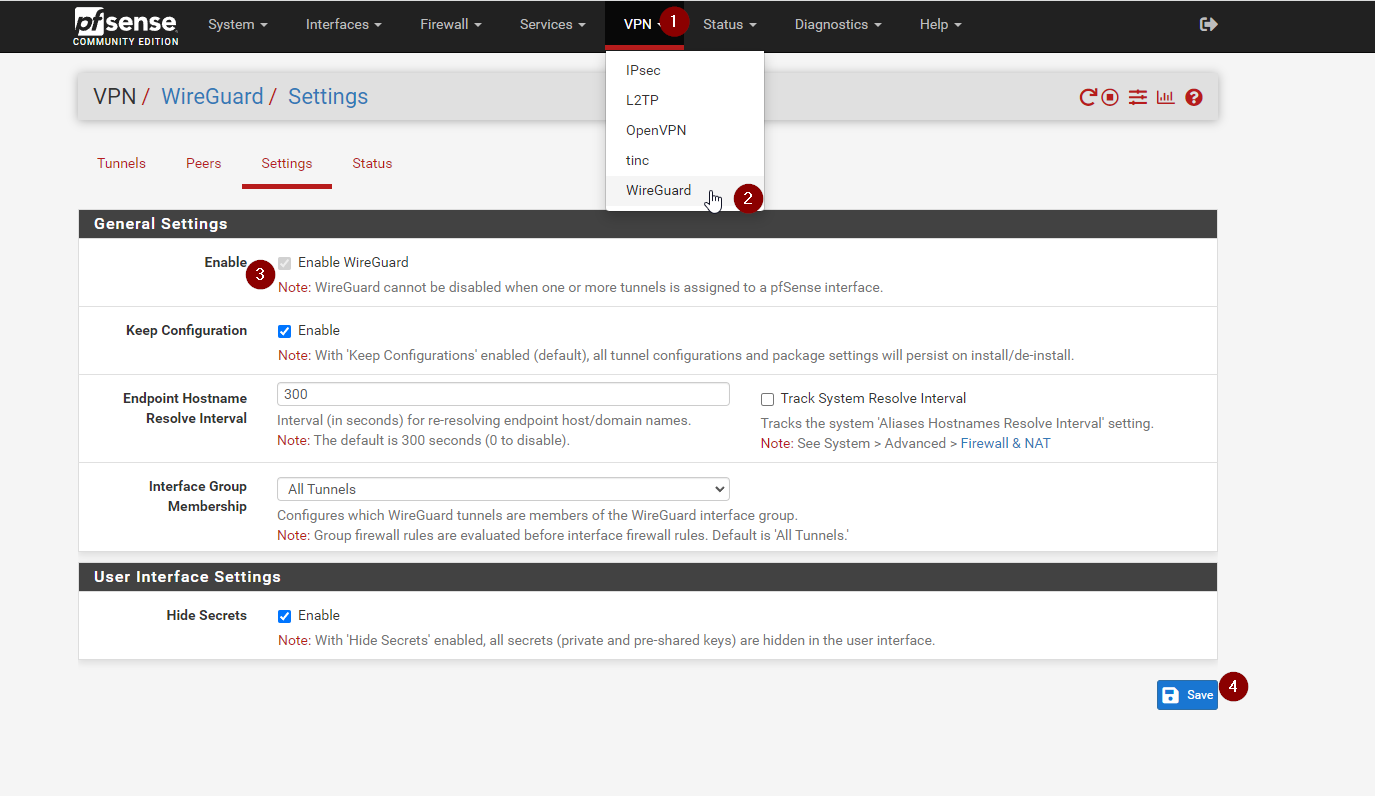

Agora na barra superior, vá para VPN> Wireguard> Configurações e certifique-se de que está ativado

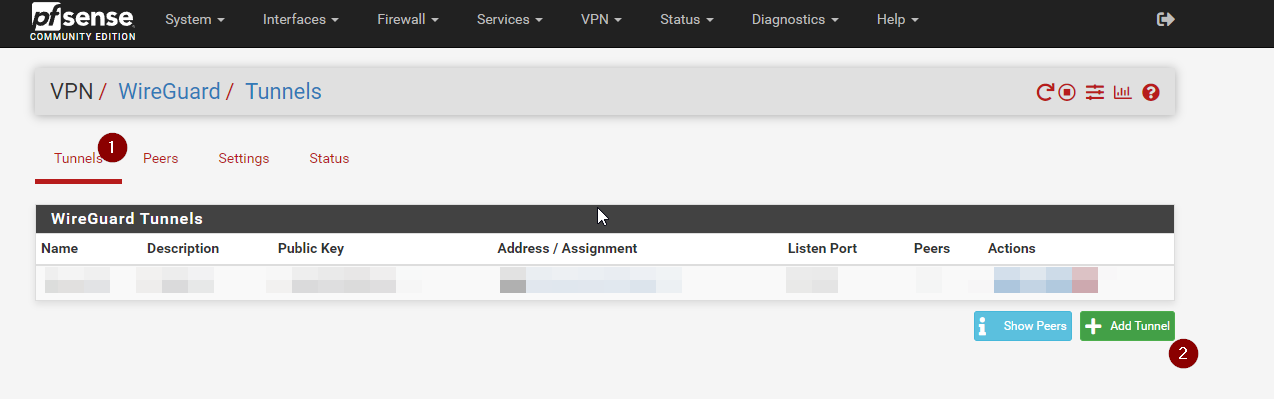

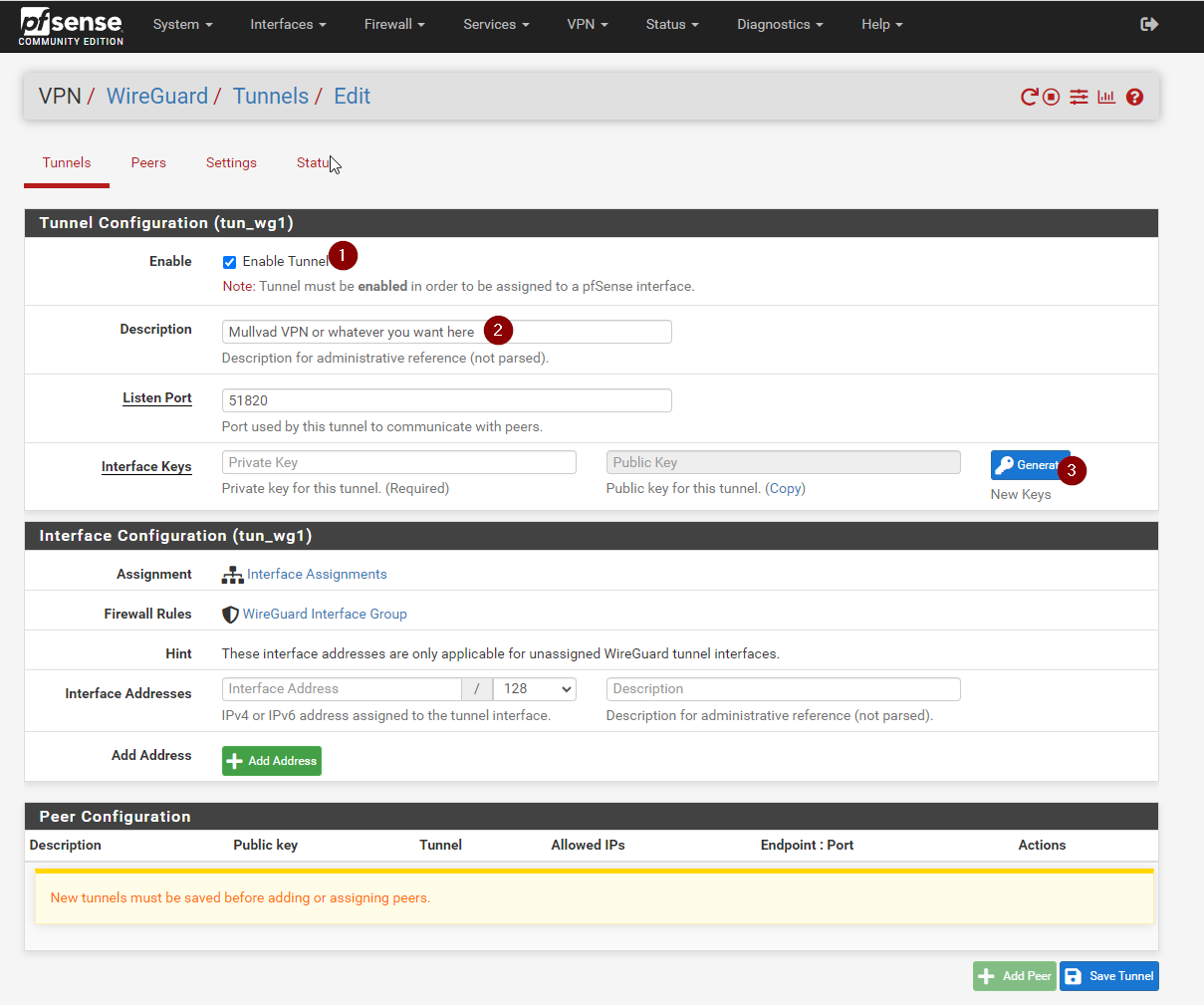

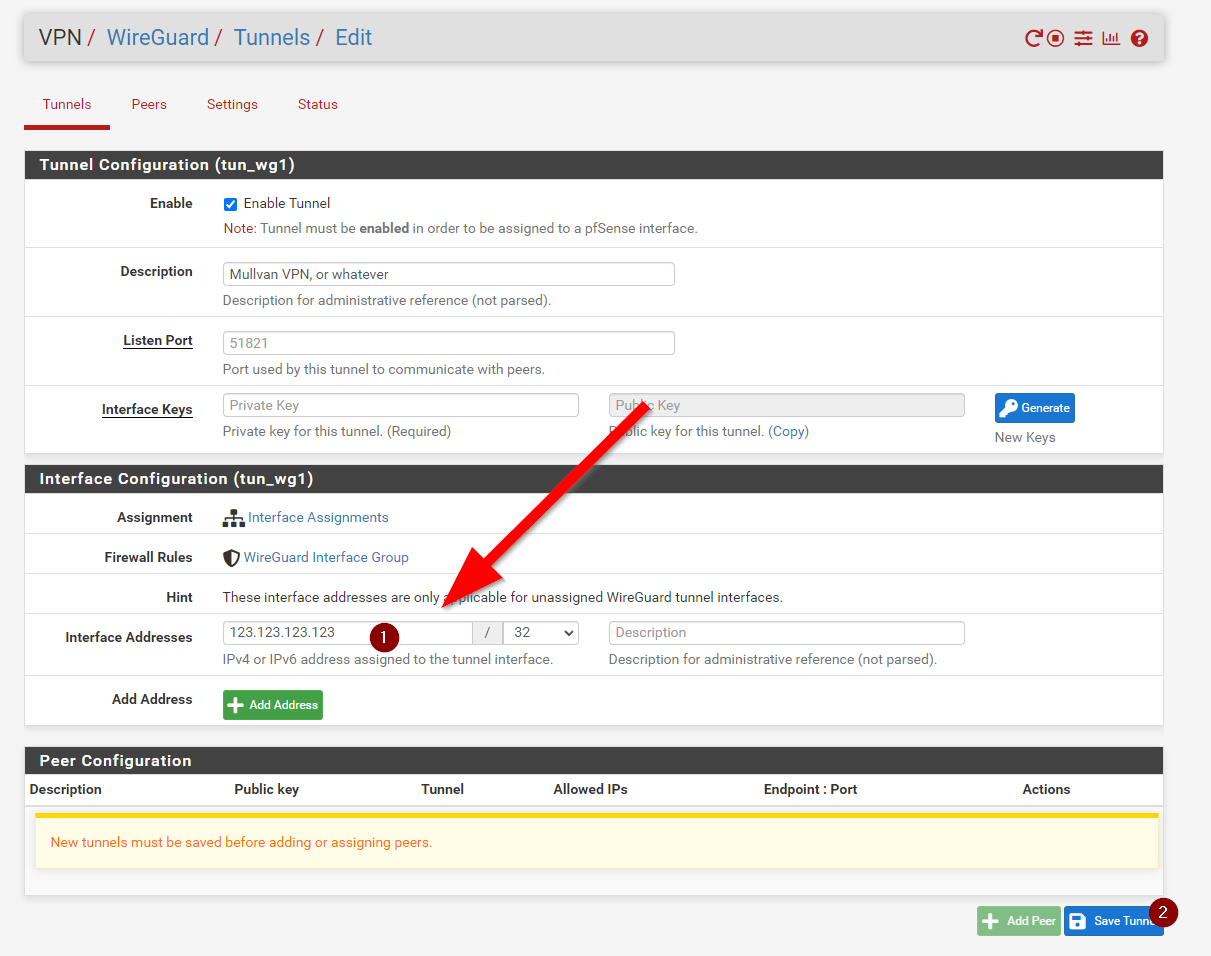

Agora para Túneis e clique em Adicionar Túnel

Clique para habilitar o túnel, digite um nome, pode ser o que você quiser. Deixe a porta como padrão e clique em gerar na chave da interface.

Copie esta chave para um bloco de notas (ou o que você quiser), pois iremos precisar dela mais tarde.

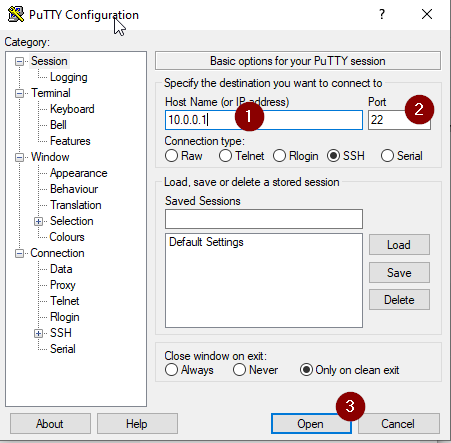

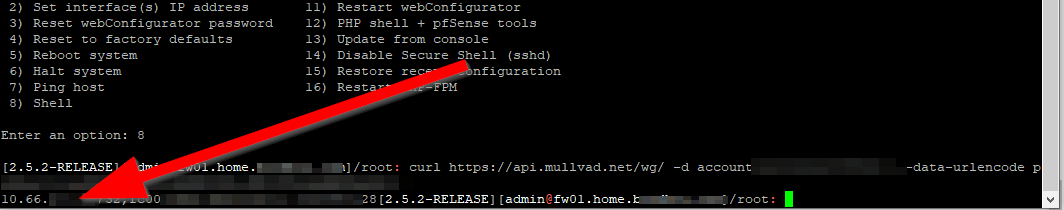

Agora precisamos fazer o upload desta chave para Mullvad a fim de obter de volta os endereços IP que podemos usar. Faça isso a partir de qualquer sistema que tenha curl. Eu fiz isso no meu Mac, mas sua caixa PFSENSE também faz. Então, se nada mais, apenas SSH para PFSENSE e siga estas etapas. Estou usando o Putty para isso.

Você pode fazer isso através do navegador, mas como / u / Griffo_au no reddit apontou, você precisa carregar sua chave privada. Esta não é realmente uma boa ideia, e desta forma é melhor. E, honestamente, mais simples na minha opinião.

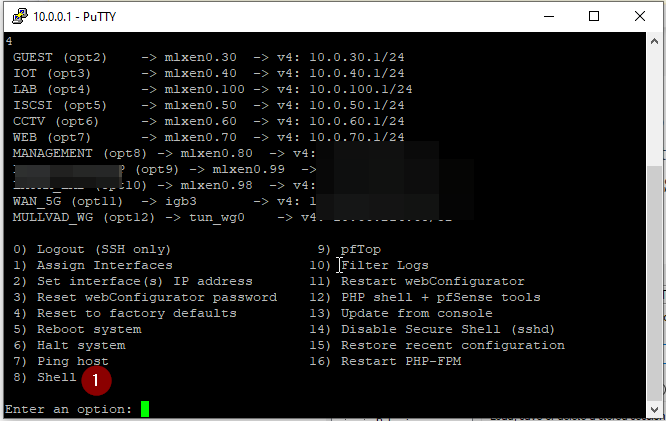

Em seguida, basta digitar 8 para obter o shell

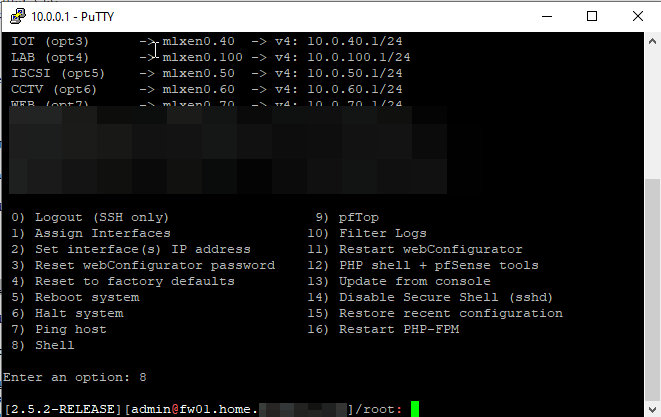

Agora você terá um prompt de shell aberto

Você vai querer colar o seguinte no bloco de notas e configurá-lo, em seguida, cole no shell PFSENSE

curl https://api.mullvad.net/wg/ -d account = 0000000 –data-urlencode pubkey = YOURKEYHERE

Substitua os 000 pelo número da sua conta sem espaços e cole a chave pública que geramos no PFSENSE anteriormente. Em seguida, ele cuspirá alguns endereços IP. Salve isso em suas notas

Isso é tudo, você pode fechar a janela agora.

Agora volte para a janela PFSENSE com a configuração do túnel e adicione o endereço IPv4 e a máscara de sub-rede ao endereço da interface, dê um nome e clique em Salvar túnel

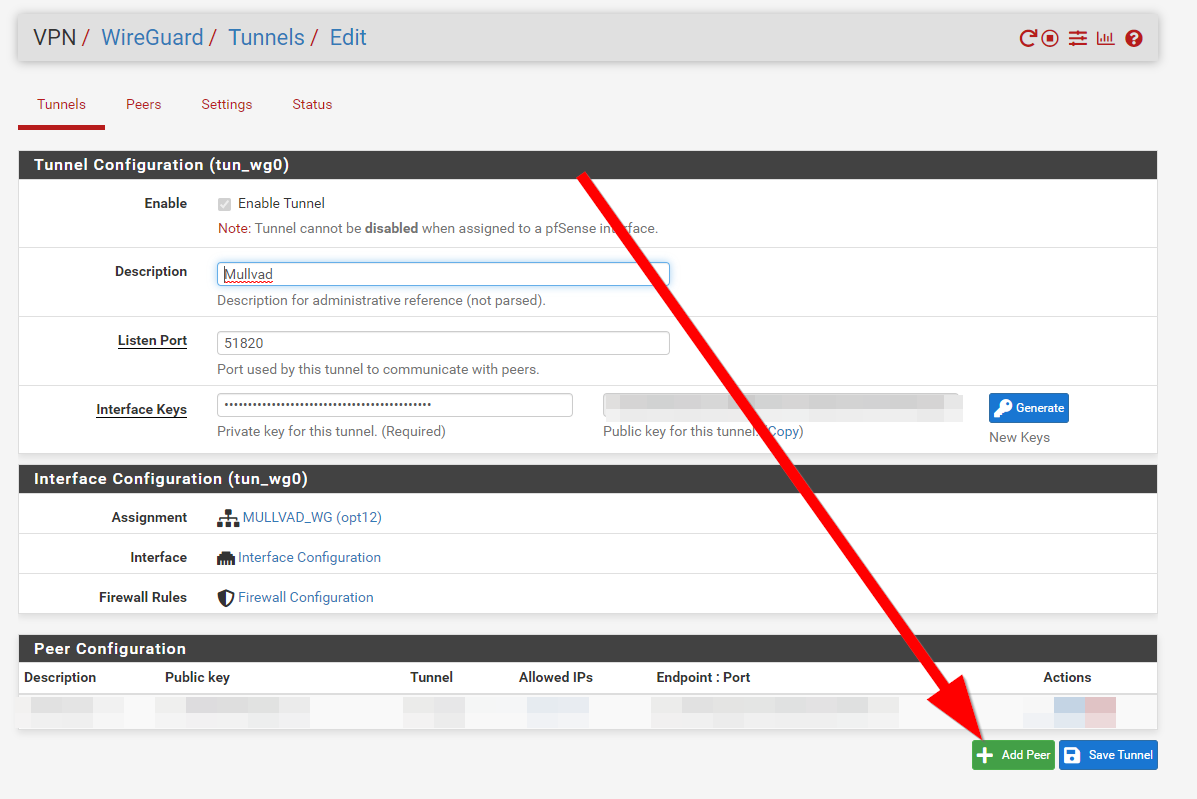

Agora vá para o túnel que você criou e clique em adicionar par

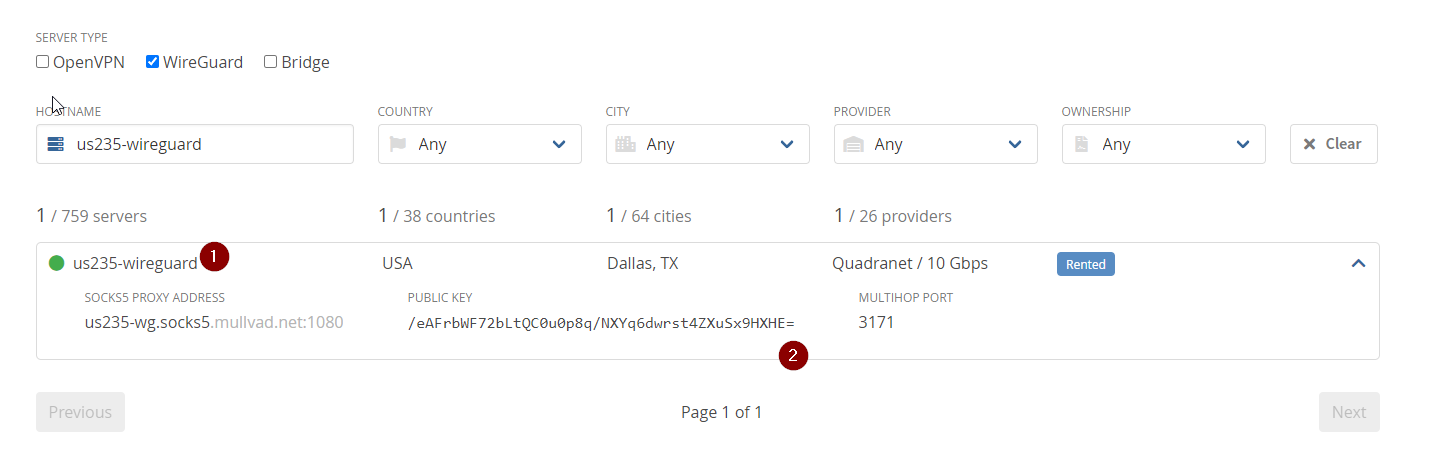

Agora você vai querer decidir a qual servidor deseja se conectar. vá para o link abaixo

Anote o nome e a chave pública. Se o nome for us235-wireguard , o nome do host será us235-wireguard.mullvad.net. Não confunda a chave pública com a sua própria gerada anteriormente.

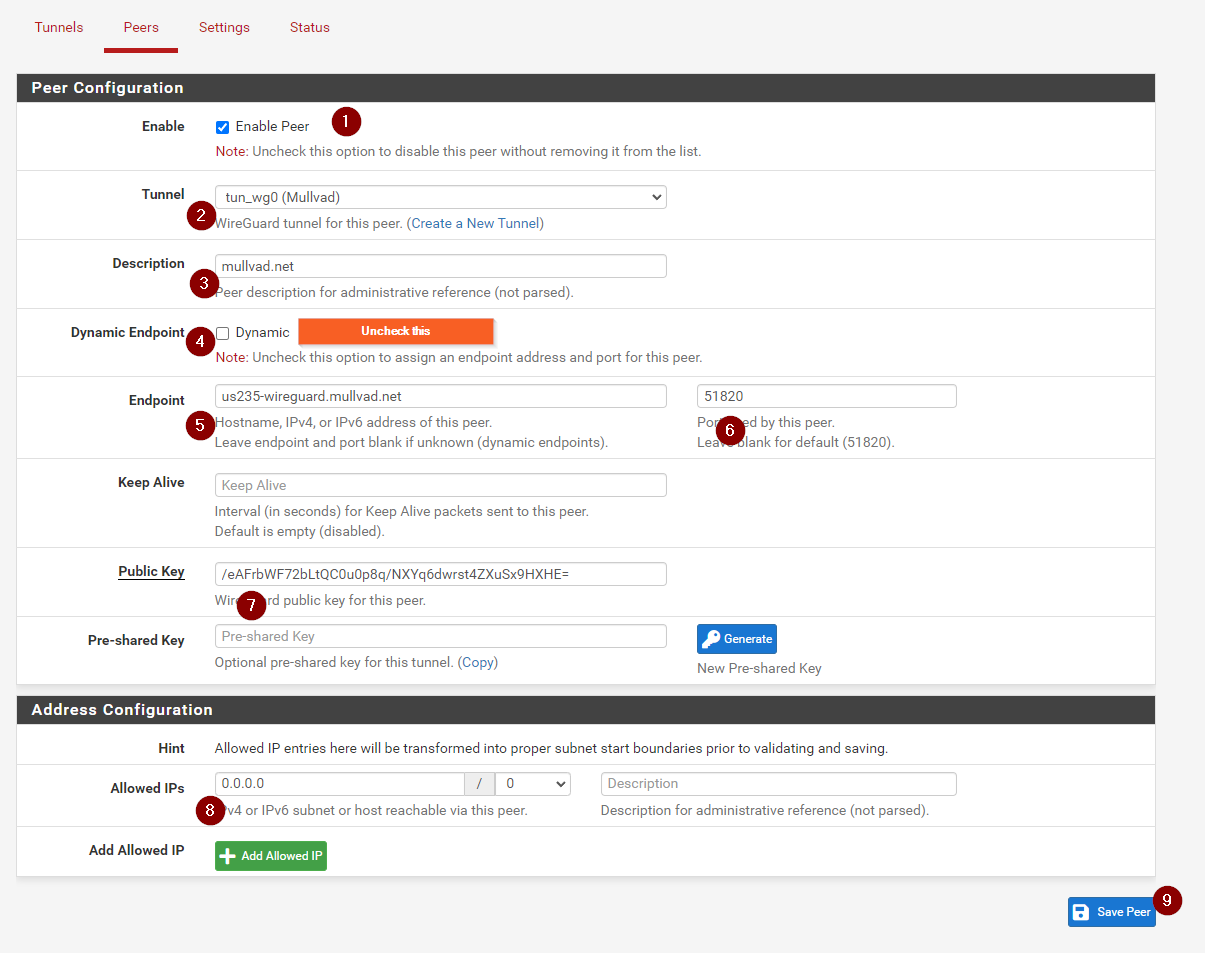

Agora volte para PFSENSE, certifique-se de que Enable Peer está habilitado e certifique-se de que o Tunnel está listando o túnel que criamos anteriormente

Forneça uma descrição e desmarque o endpoint dinâmico. Isso lhe dará os campos para inserir os detalhes do servidor

Vá em frente e entre no servidor, e você pode deixar a porta em branco. O padrão é 51820, que é a porta correta, e cole a chave pública da tela de seleção do servidor

Por último, insira 0.0.0.0 com uma máscara de rede de 0 nas configurações de endereço e clique em Salvar

Agora que a configuração no Wireguard está completa, só precisamos configurar mais algumas coisas no PFSENSE

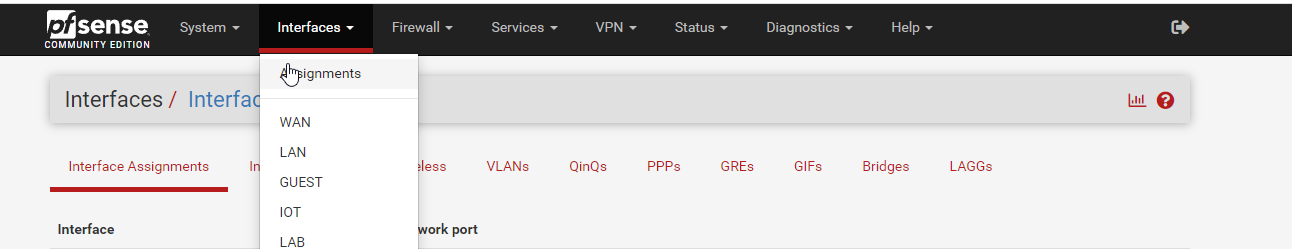

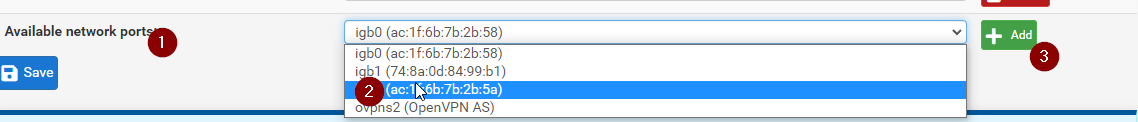

Vá para Interfaces, Tarefas

Na parte inferior da tela, você verá uma lista suspensa para Portas de rede disponíveis. Agora você terá um chamado tun_wg0 lá. Selecione-o e clique em Adicionar

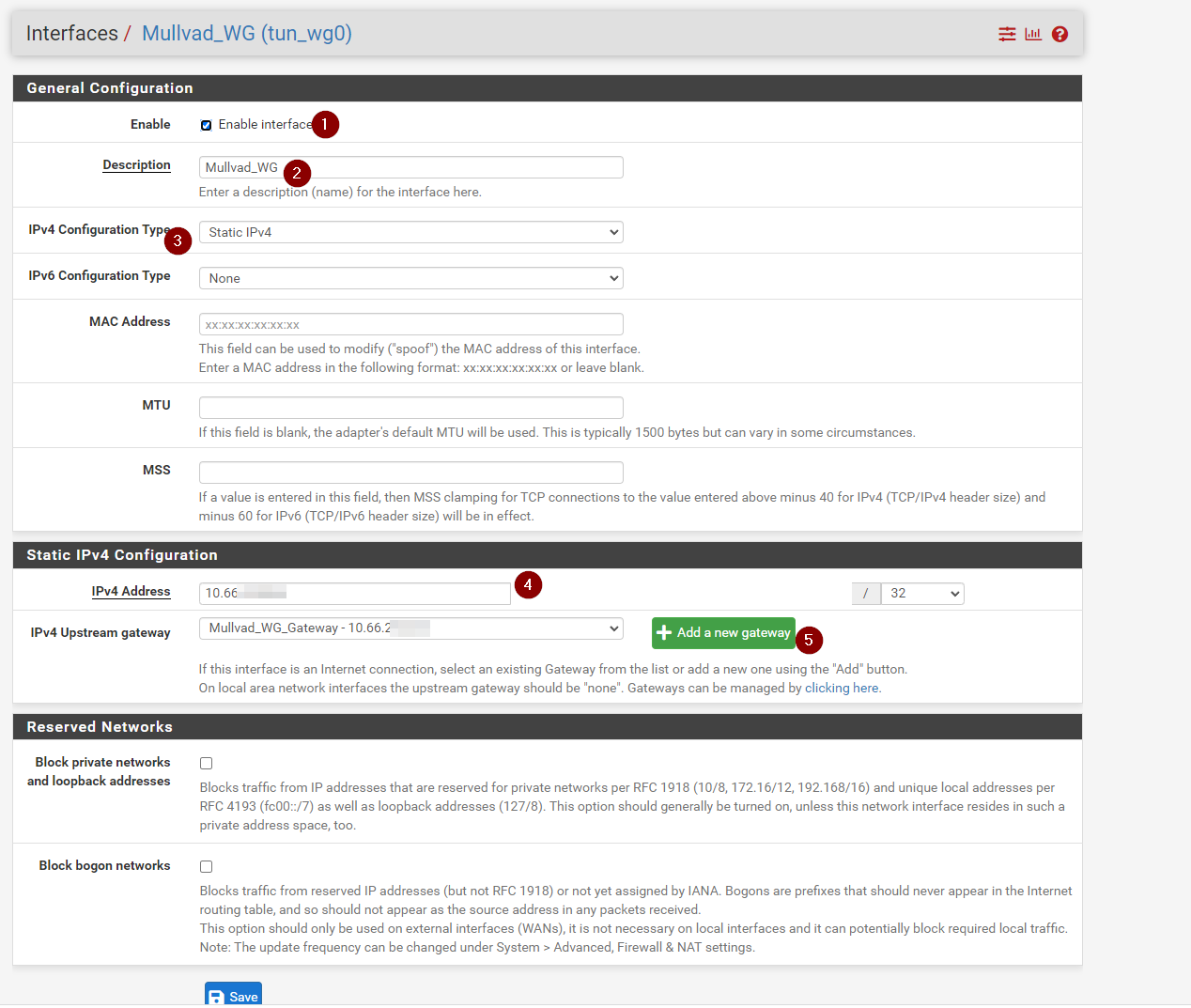

Agora vá em frente e edite a interface que acabamos de criar, que tem tun_wg0 como a seleção de porta

Você quer ter certeza de que está ativado, dê a ele um nome melhor como Mullvad_WG ou o que você quiser

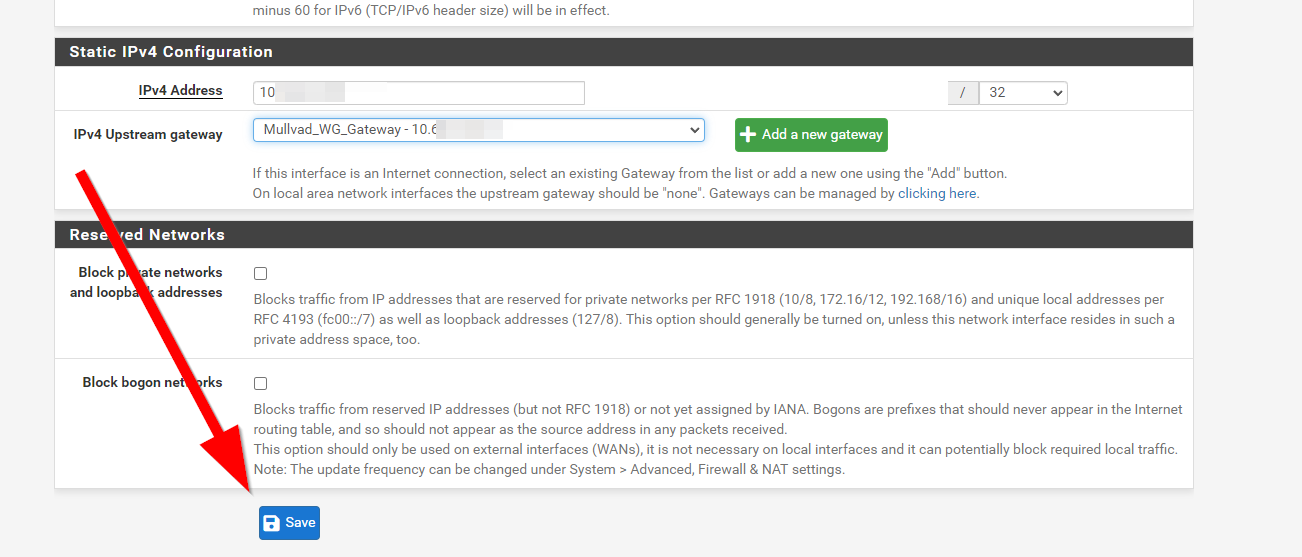

Defina a configuração IP para Static IPV4 e role para baixo até a configuração Static IPV4. Aqui você irá mais uma vez inserir o IP que recebeu de Mullvad, junto com a máscara de rede de / 32

Em seguida, clique em Adicionar Novo Gateway

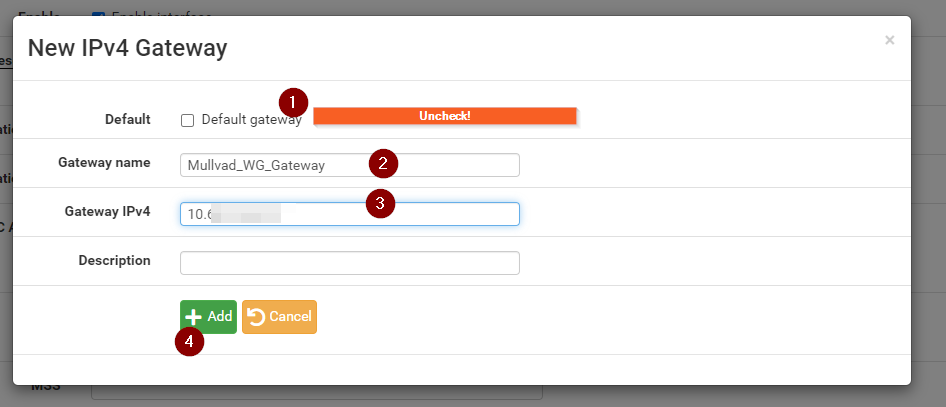

Uma nova tela será exibida, certifique-se de que o Gateway padrão esteja desmarcado. Se estiver marcado, ele enviará todo o tráfego por este gateway por padrão. Isso pode ser o que você deseja, então, se for, verifique. Eu não recomendo isso.

Insira um nome de gateway e, em seguida, insira novamente o endereço IP que recebemos de Mullvad e clique em adicionar

Agora você deve ter um gateway listado na interface. Vá em frente e confirme se está listado e clique em salvar

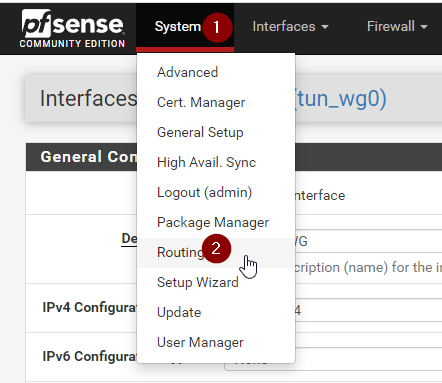

Vá para Sistema> Roteamento

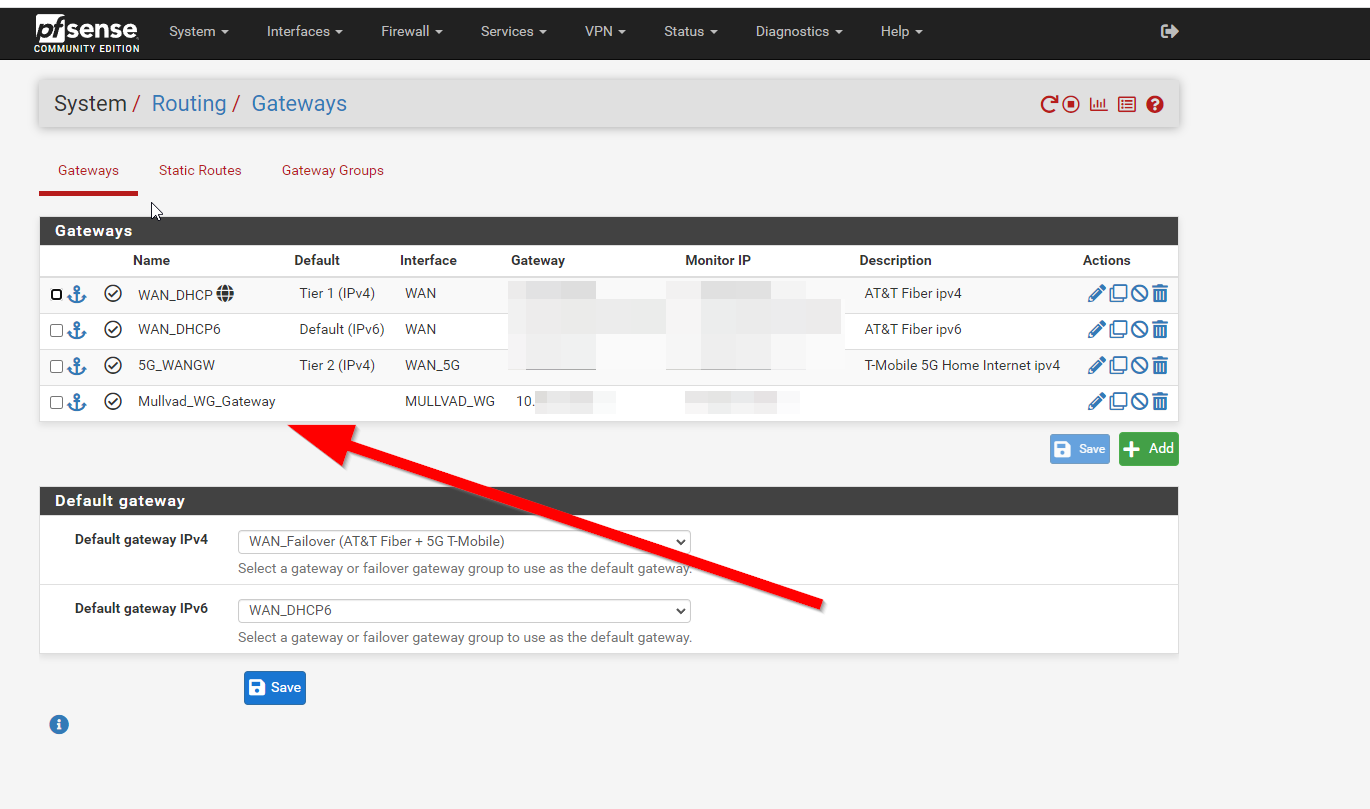

E agora você deve ver um gateway extra listado

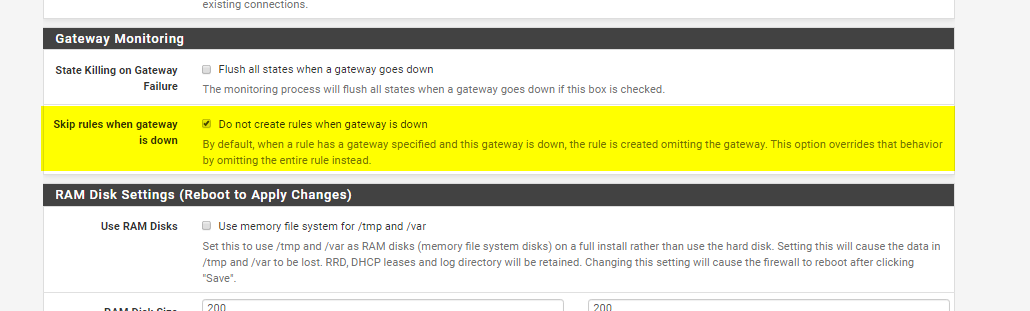

Agora vá para Sistema> Avançado> Diversos e role para baixo até Monitoramento de gateway. Marque a caixa para não criar regras quando o gateway estiver inativo

Como diz lá, se o gateway estiver desativado por padrão, ele removerá a especificação do gateway da regra. Isso significa que você pode enviar tráfego acidentalmente pelo gateway normal! Portanto, marcar esta caixa desativa esse “recurso”

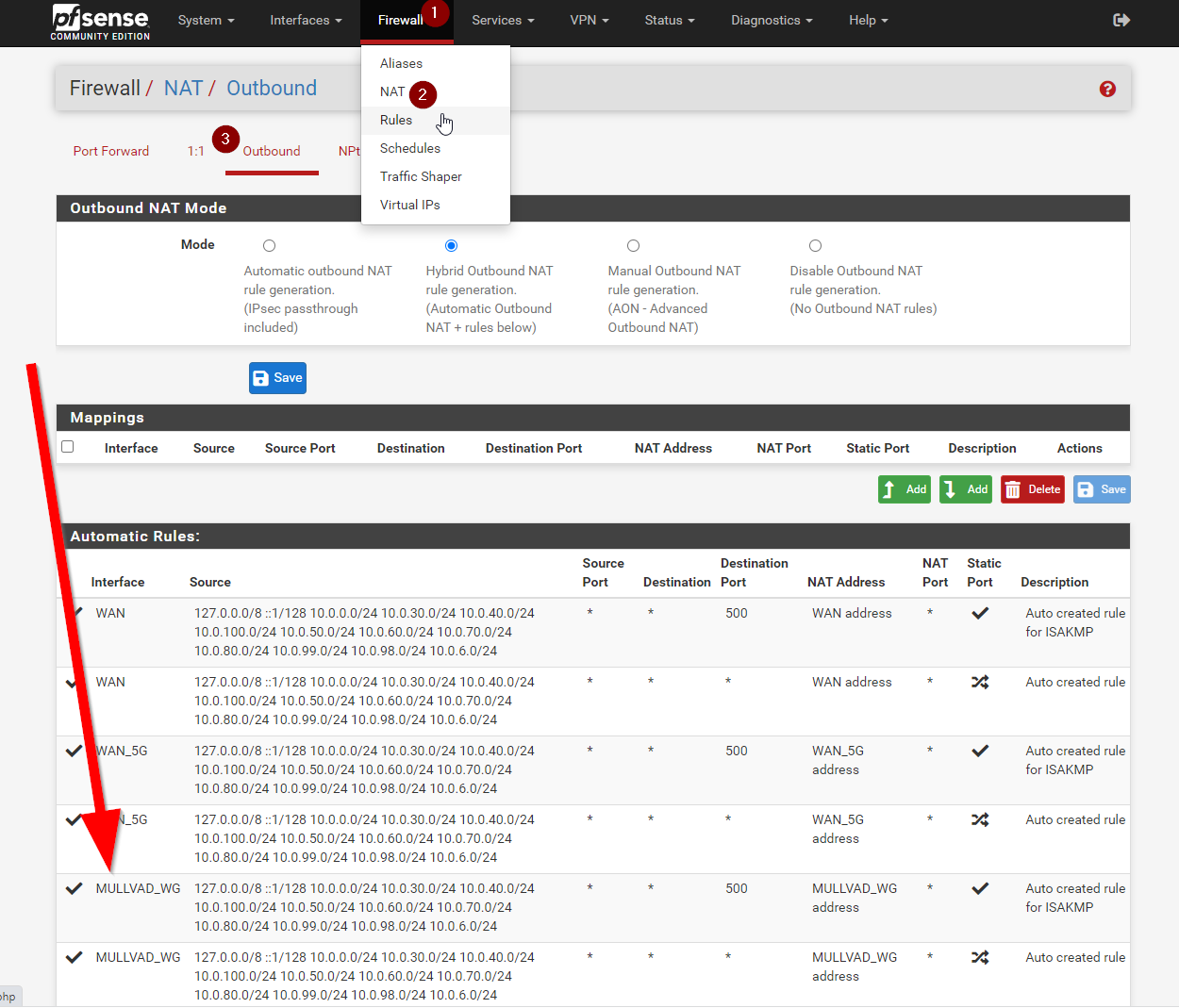

Em seguida, precisamos confirmar se você tem regras de NAT de saída; se não as tiver, o firewall não será capaz de enviar tráfego por esta conexão, por isso precisamos ter certeza de que estão lá.

Vá para Firewall> NAT e clique em Outbound. Aqui você DEVE ver algumas regras de NAT criadas automaticamente. Tenho algumas redes, então a minha pode ser um pouco diferente

Se você não os vir, deverá ter o NAT de saída manual habilitado. Basta copiar as duas regras existentes e fazer com que as novas usem Mullvad como interface. Fácil.

Agora estamos prontos para enviar tráfego pela VPN.

A maneira de fazer isso é tendo um Alias que tem uma lista de IPs internos dos sistemas que desejo que sejam forçados na VPN. Então, vamos fazer isso agora, mas você pode facilmente fazer sua própria configuração se isso não for adequado para você.

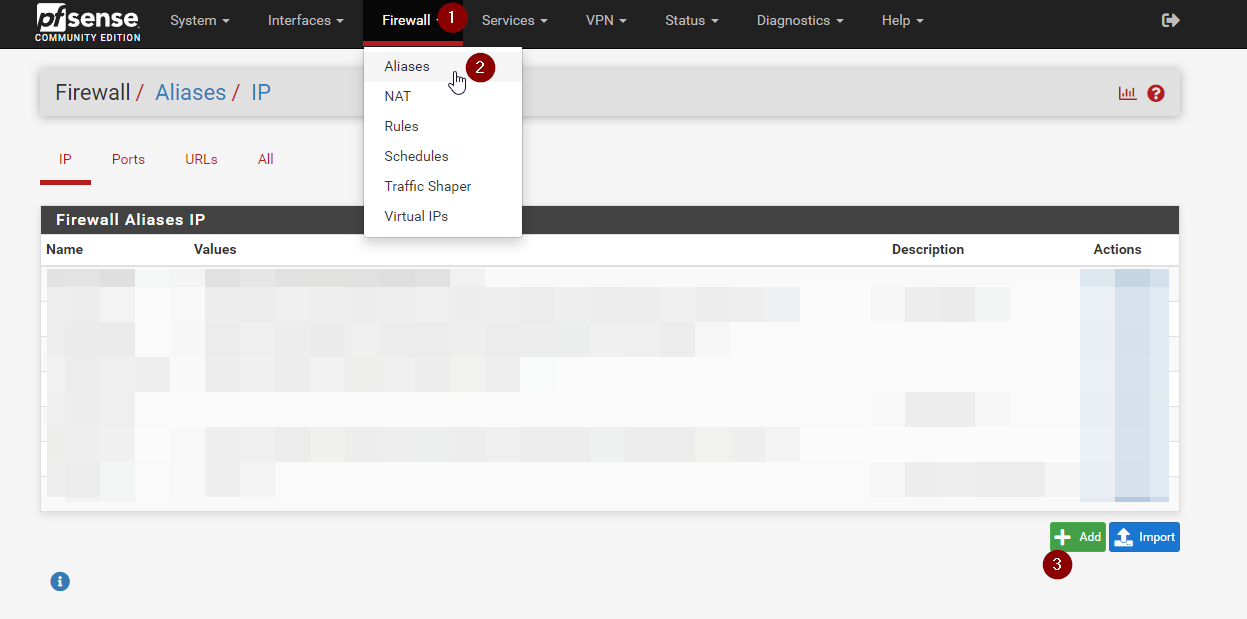

Vá para Firewall, Aliases e clique em Adicionar no canto inferior

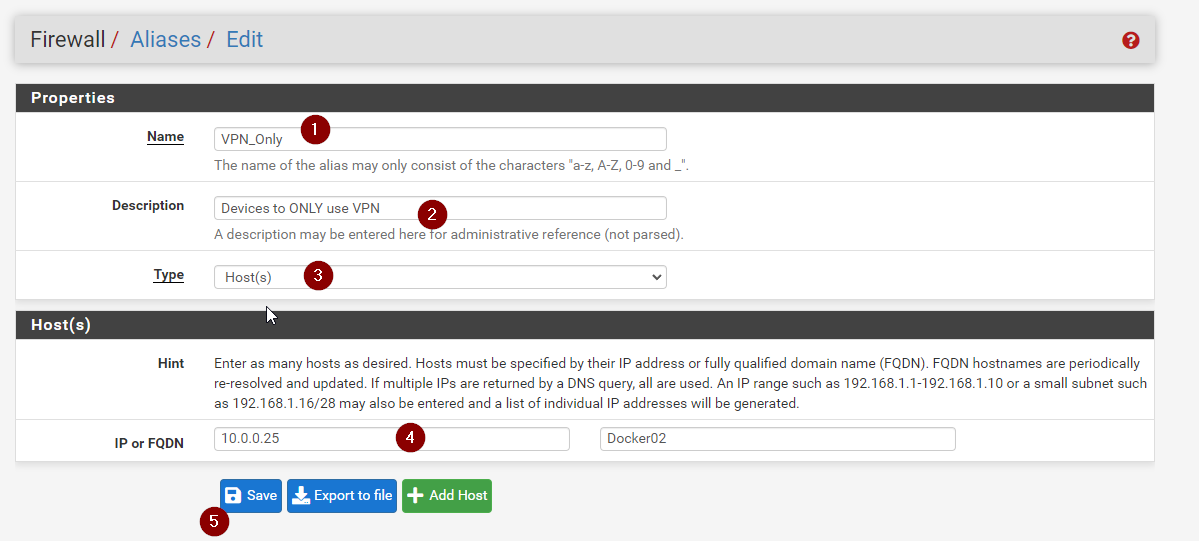

Dê um nome ao Alias e defina-o como Tipo: Hosts

Em seguida, insira o IP dos dispositivos que deseja enviar por push pela VPN. Apenas certifique-se de que eles tenham IPs estáticos ou mapas estáticos, para que o IP não mude, e o tráfego acabe passando por sua WAN normal por engano

Clique em Salvar para salvar o Alias

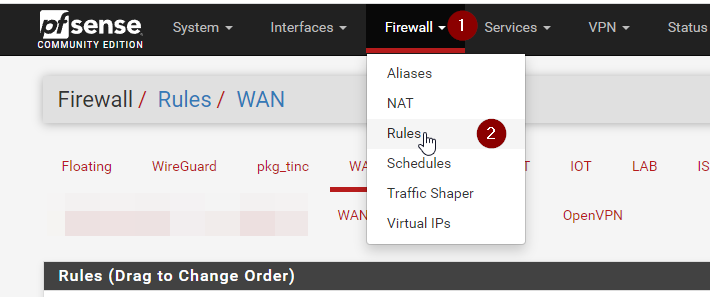

Com isso salvo, vamos para Firewall> Regras

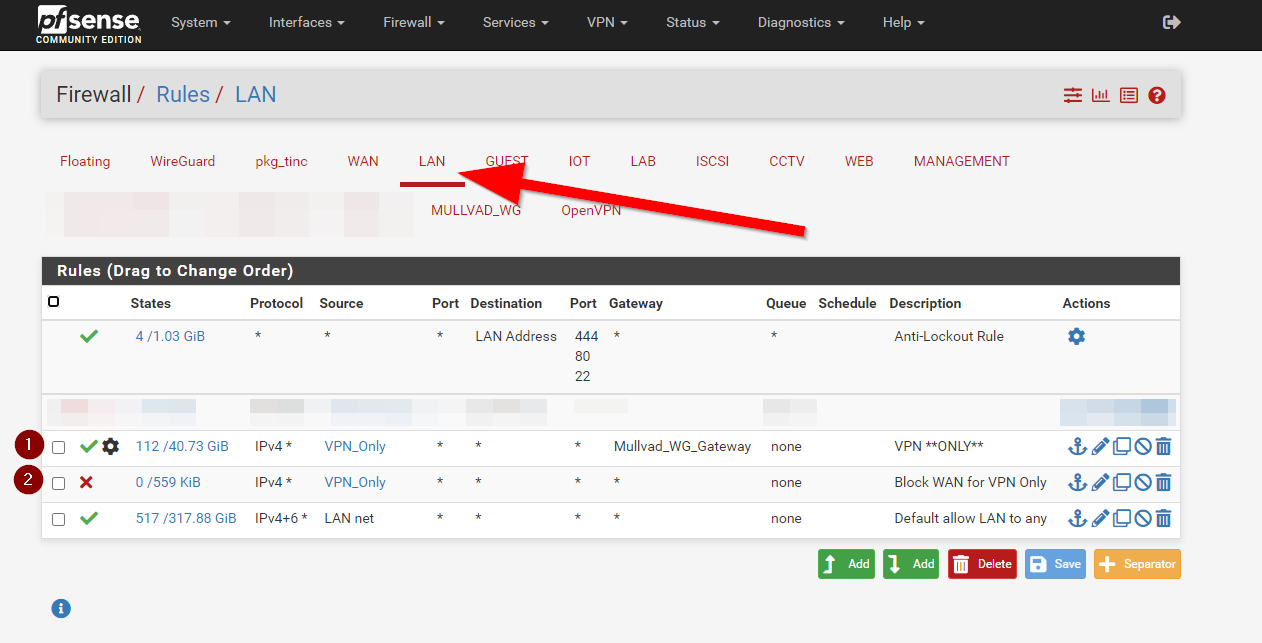

Agora vá para a interface do sistema que deseja usar a VPN está ligada, no meu caso é LAN.

Então vamos fazer 2 regras. A primeira regra é fazer com que o tráfego passe pela VPN e a segunda é bloquear o acesso a todo o resto

Observe que eles precisam estar acima da regra padrão de LAN para Qualquer e a regra de permissão precisa estar acima da regra de negação. O tráfego corresponde a essas regras de cima para baixo.

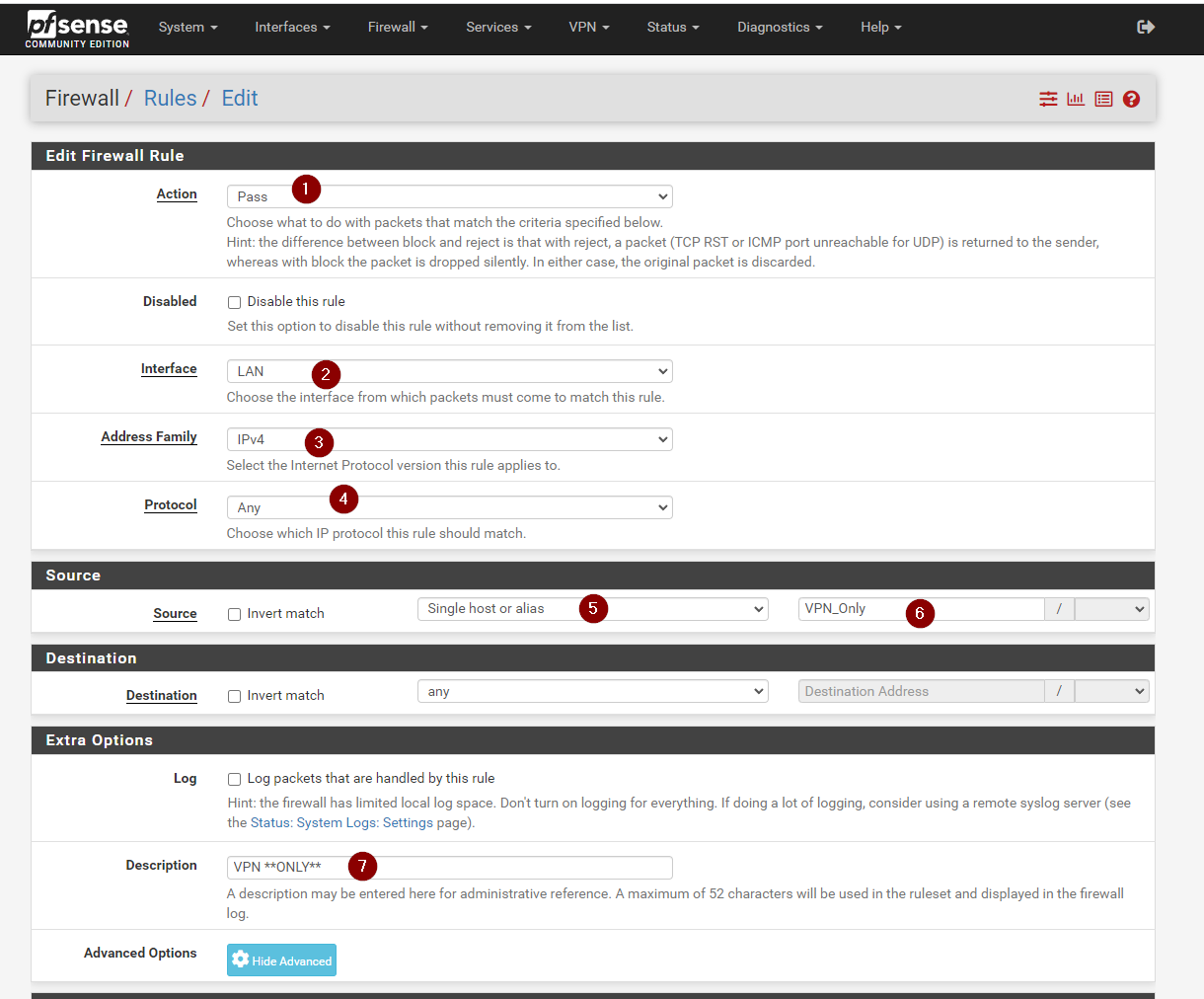

Crie uma nova regra, defina-a para passar, defina a família de endereços para ipv4, protocolo qualquer e a fonte será o Alias que criamos. Dê um nome também

Antes de salvar, clique em mostrar avançado, o botão azul e role para baixo

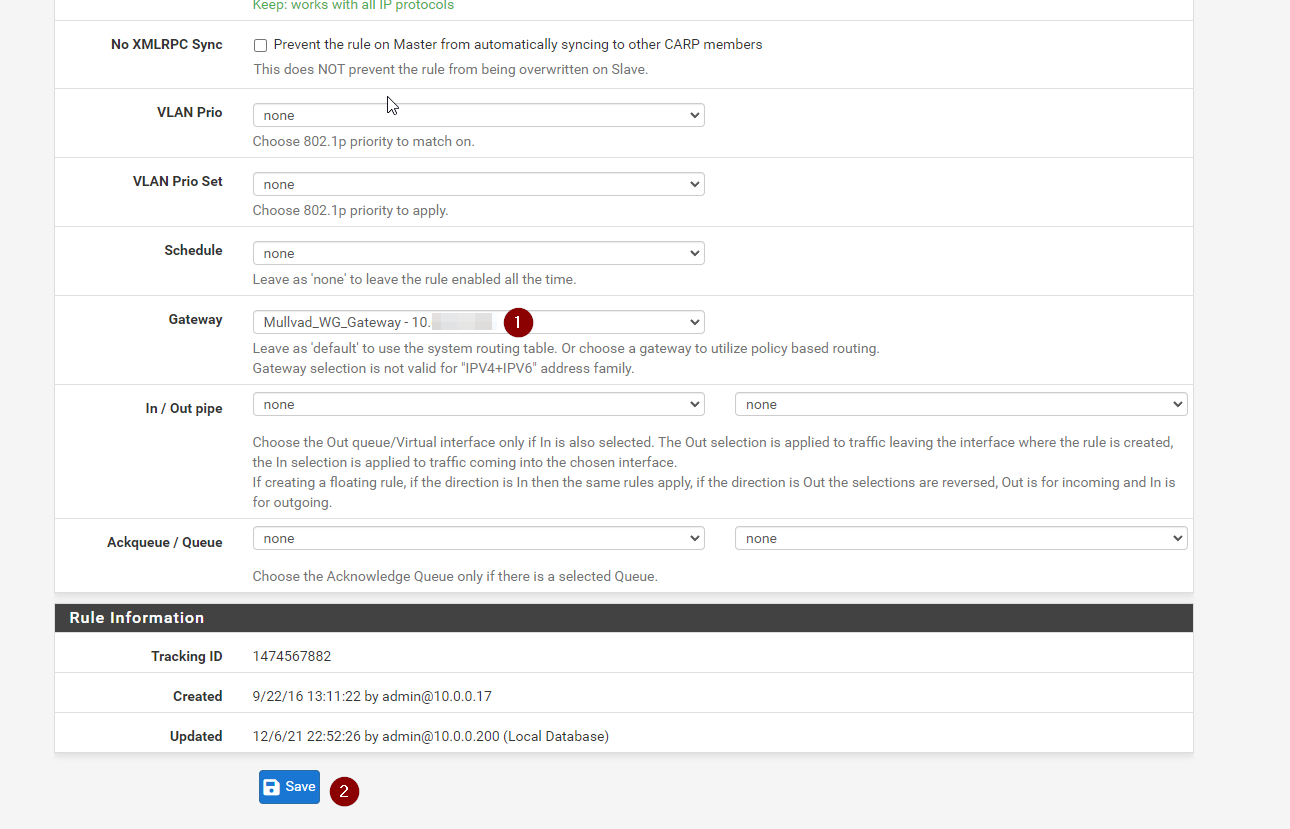

Queremos definir o gateway para aquele que criamos e, em seguida, clicar em salvar.

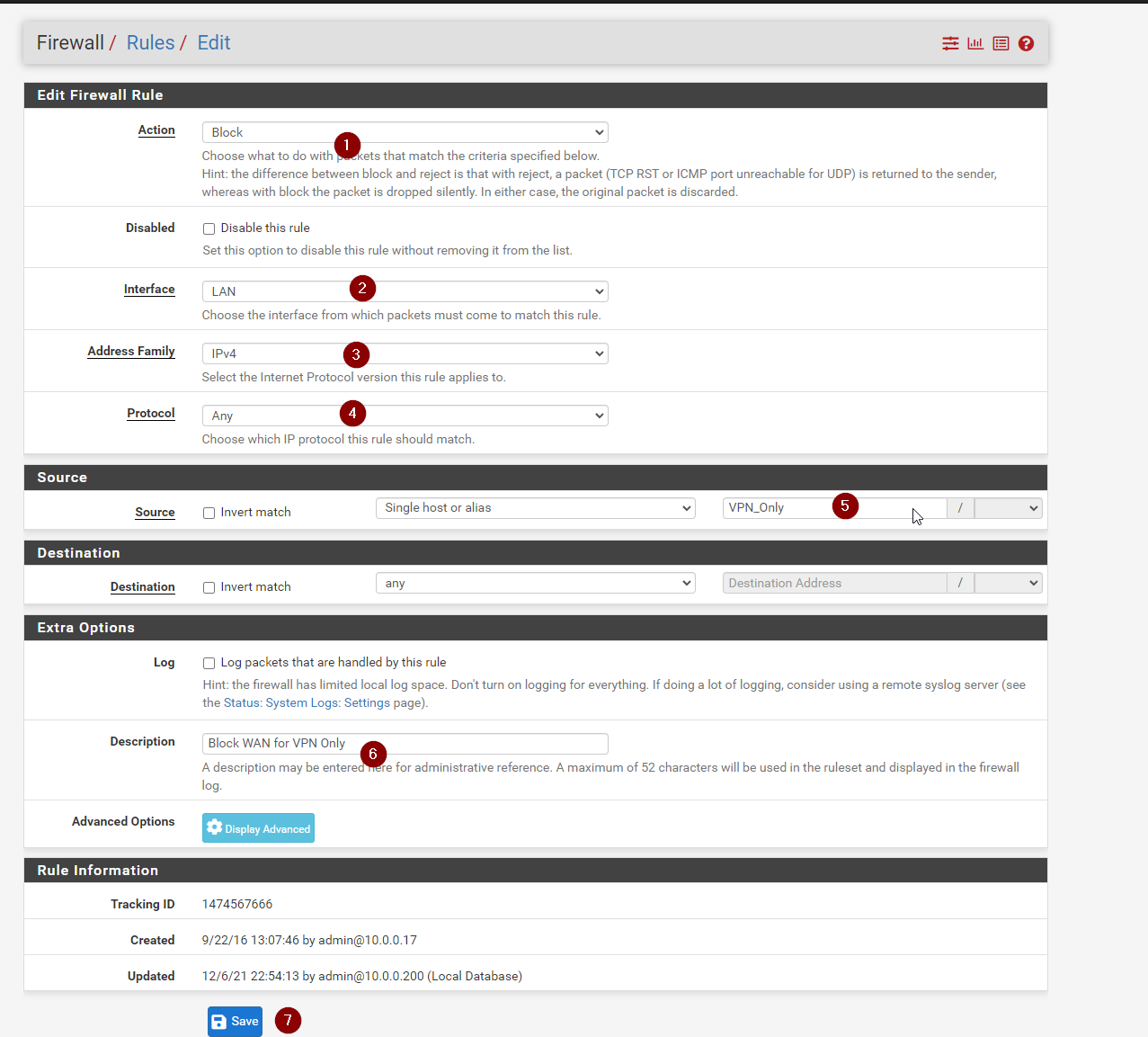

A próxima regra é muito simples

Selecione Block, LAN, IPV4, Any, entre com o mesmo Alias, dê um nome e clique em Salvar.

Agora verifique se eles estão na ordem correta

- Regra de Gateway

- Regra de bloqueio

- LAN padrão para QUALQUER

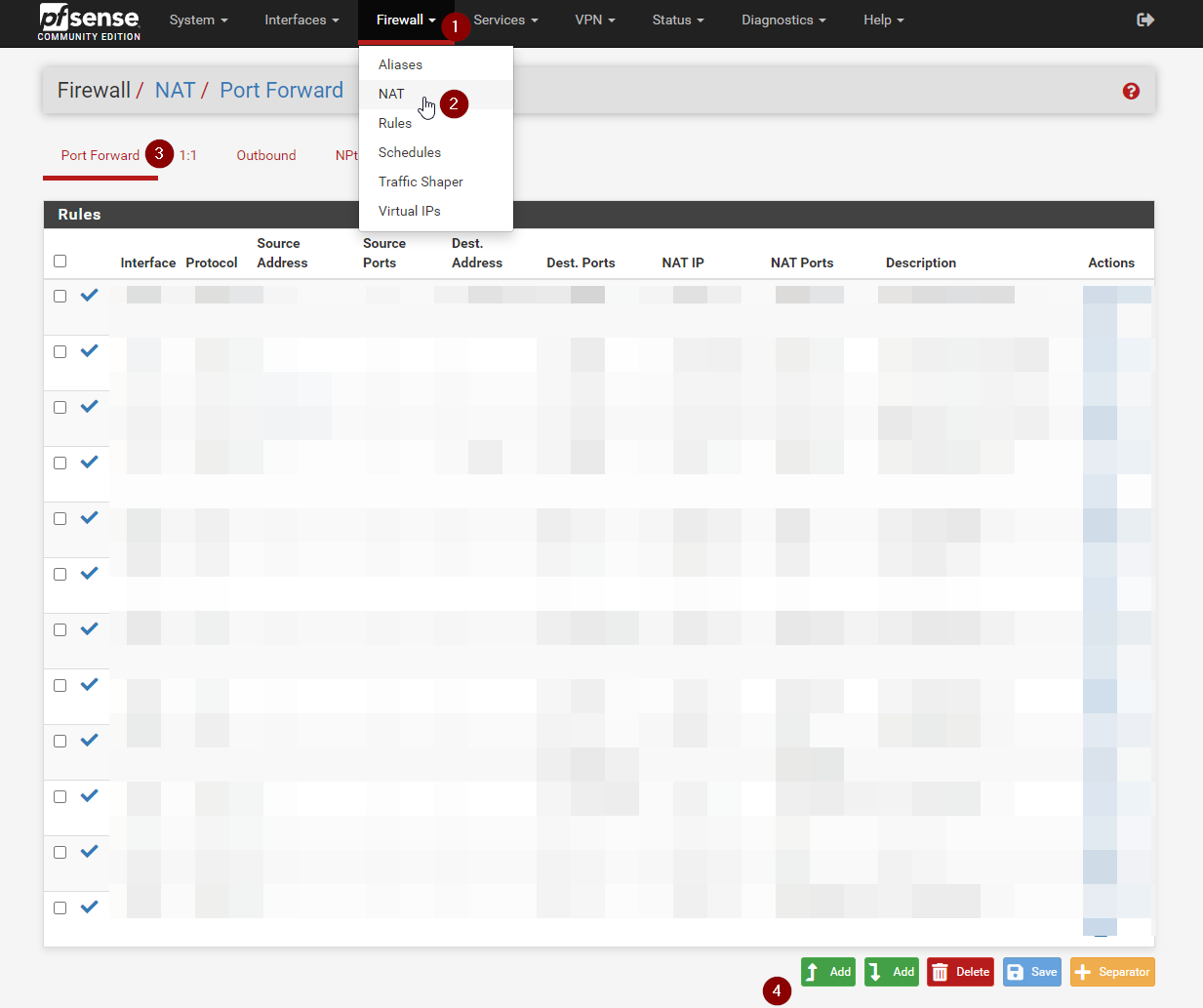

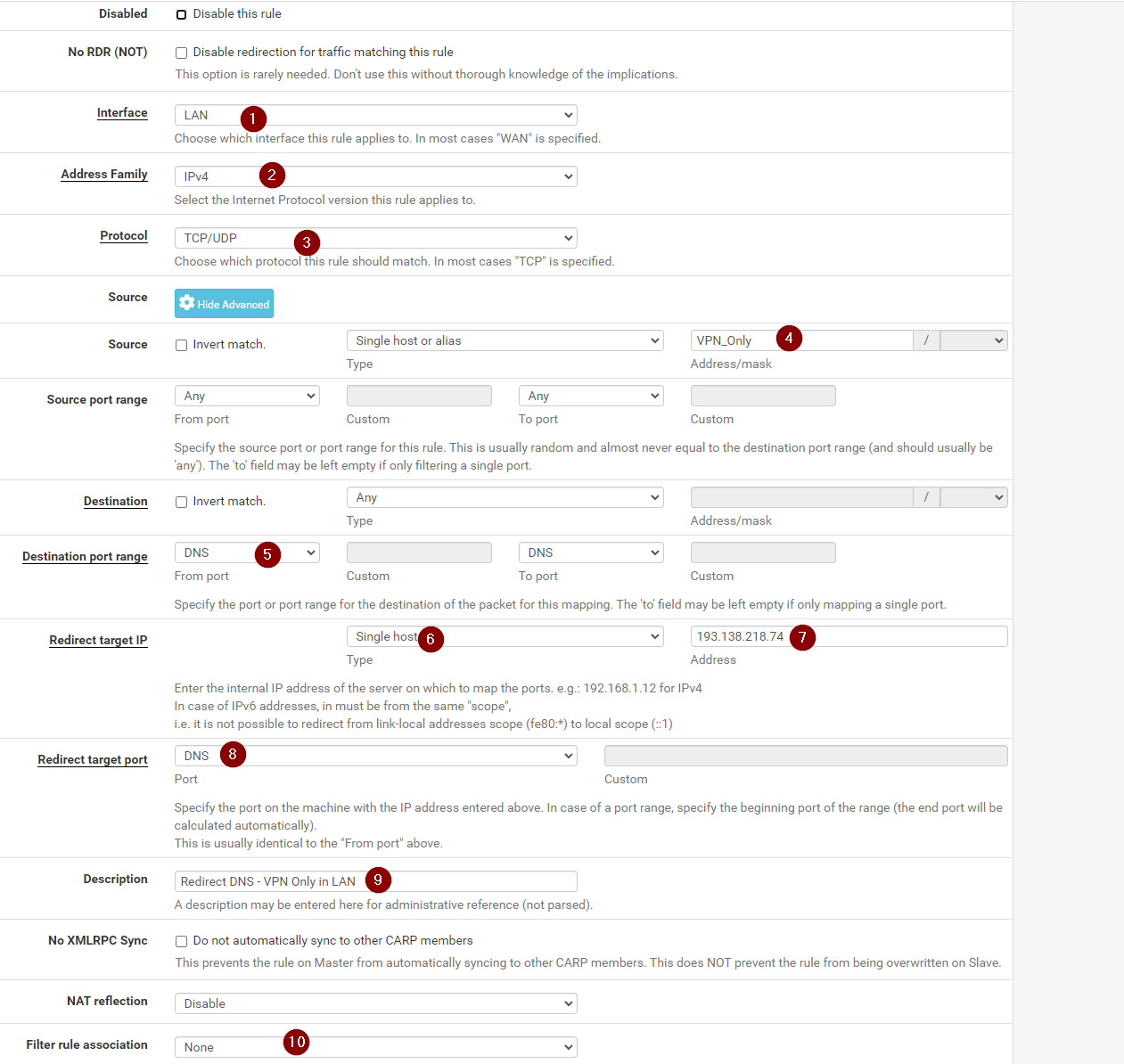

Agora, queremos ter certeza de que não obteremos nenhum vazamento de DNS, então vá para Firewall, NAT, Port Forward e clique em add new rule

Aqui faremos uma regra para redirecionar todo o tráfego DNS da porta 53 dessa máquina, diretamente para os servidores DNS Mullvad

Agora defina a interface para LAN (ou onde quer que sua máquina esteja), selecione IPv4 e TCP / UDP. Em seguida, selecione a fonte como o Alias que criamos

Para destino, deve ser definido como qualquer, mas no intervalo de portas, certifique-se de que esteja definido como DNS

Em seguida, o IP de destino de redirecionamento será o IP do servidor DNS Mullvad. No momento em que este artigo foi escrito, era 193.138.218.74. Mas você provavelmente não deveria confiar em mim, e apenas verificar

Para redirecionar a porta de destino, selecione DNS novamente. Dê um nome a ele e certifique-se de que Associação de regra de filtro está definida como Nenhum

Finalmente, clique em salvar

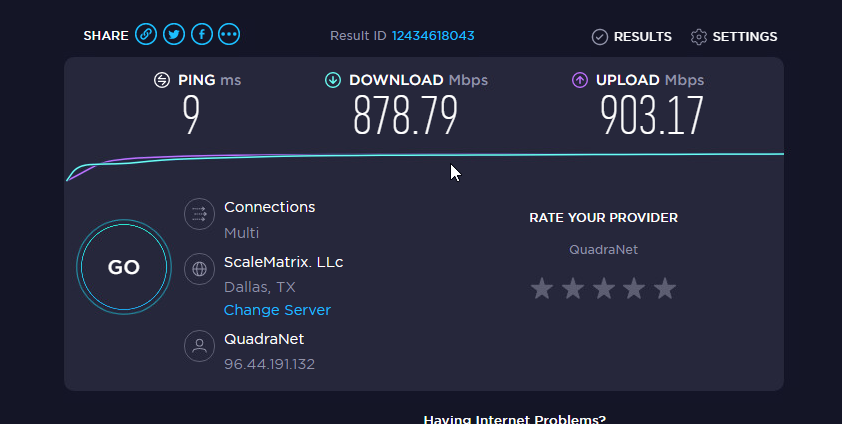

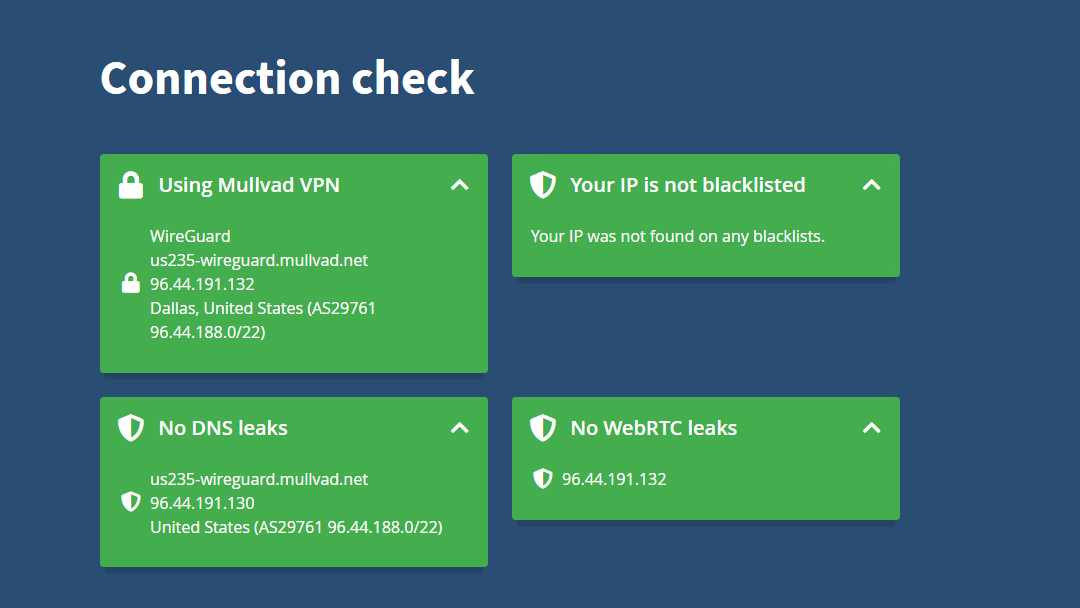

Agora, se tudo funcionou, essa máquina será enviada através do Mullvad, e todas as solicitações de DNS também serão redirecionadas para o Mullvad. Você pode verificar aqui

Mas há algo a se ter em mente aqui, se você estiver usando um navegador, sua possível configuração adicional é necessária para evitar vazamentos de DNS

Outra nota. se você tiver configurado ipv6 em sua rede e o sistema que você está redirecionando tiver um endereço ipv6, o tráfego ipv6 não corresponderá à regra que criamos desde que selecionamos ipv4 e fornecemos endereços ipv4 e passará por seu gateway regular. Nesse caso, você precisaria configurar o ipv6 para Mullvad / Wireguard (que este guia não cobre!) Ou desabilitar o ipv6 nessa máquina.

Esperançosamente, este guia foi útil. Qualquer dúvida ou comentário entre em contato comigo!