Aqui está um rápido tutorial sobre como criar túnel VPN IPSec Site To Site com Mikrotik RB RouterOS 6.46.1 em ambos os lados.

Antes de começarmos, aqui estão algumas coisas que você deve ter em mente:

Esta é a configuração que estou usando apenas em ambientes de teste, não em produção. Eu recomendaria criar túneis IPSec baseados em certificado para produção, não aqueles com chave pré-compartilhada (este tutorial é com chave pré-compartilhada).

Certifique-se de ter roteamento funcional e redes configuradas antes de tentar isso. Você precisa ser capaz de se comunicar normalmente (ping se habilitado no firewall) todos os pontos públicos no futuro túnel IPSec.

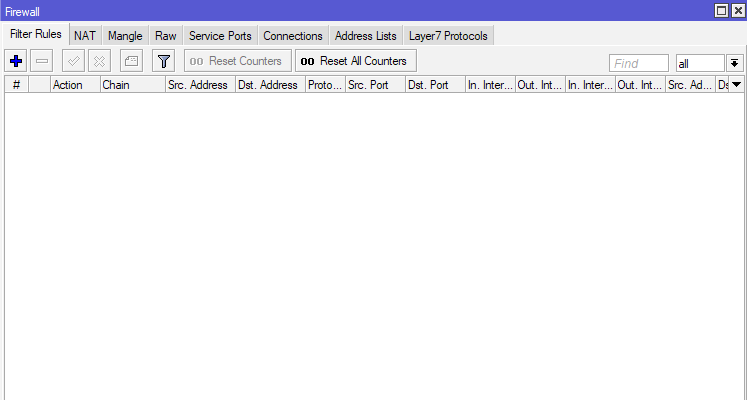

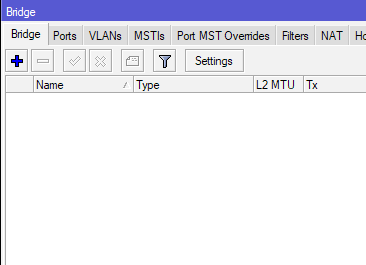

Esta configuração é uma configuração limpa, não há configuração Mikrotik padrão pré-carregada nos roteadores em que estou fazendo isso.

Portanto, não tenho pontes ou firewalls pré-carregados e apenas tenho rotas predefinidas criadas. Certifique-se de configurar seu roteador seguro e protegido para ambiente de produção, esta configuração é apenas para mostrar em que estado o IPSec Site a Site pode funcionar.

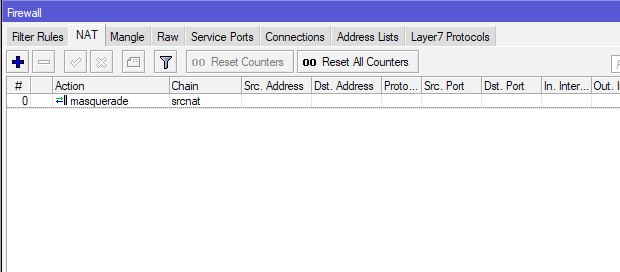

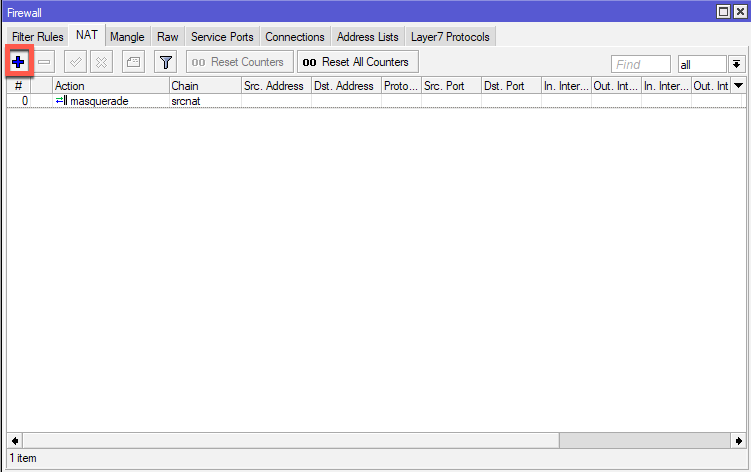

Existe apenas uma regra criada em Firewall | NAT – na cadeia srcnat com ação mascarada.

Configuração para este LAB.

Escritório 1:

Roteador 1:

IP WAN: 192.168.155.131/24

Gateway padrão: 192.168.155.2/24

Rede local: 10.50.50.0/24

PC1: 10.50.50.2/24

Escritório 2:

Roteador 25:

IP WAN: 192.168.155.130/24

Gateway padrão: 192.168.155.2/24

Rede local: 192.168.11.0/24

PC2: 192.168.11.2/24

Portanto, tentarei conectar sub-redes locais do Office 1 (192.168.11.0/24) com a sub-rede local do Office 2 (10.50.50.0/24) por meio do túnel IPSec Site to Site.

Vou mostrar a configuração do Office 1 e você deve repetir essas etapas em ambos os lados. Também mencionarei como devem ser as configurações do Office 2 para cada etapa realizada durante o tutorial.

Vou mostrar como configurar o roteador Office 1, as mesmas etapas devem ser executadas no roteador Office 2.

Escritório 1:

Roteador 1:

IP WAN: 192.168.155.131/24

Gateway padrão: 192.168.155.2/24

Rede local: 10.50.50.0/24

PC1: 10.50.50.2/24

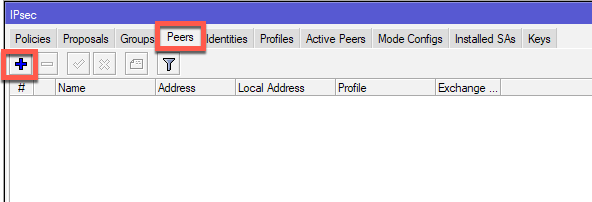

PARES

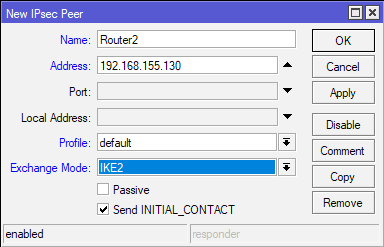

Primeiro, definiremos nosso Par. O par será o roteador do Office 2 e seu endereço IP público (192.168.155.130).

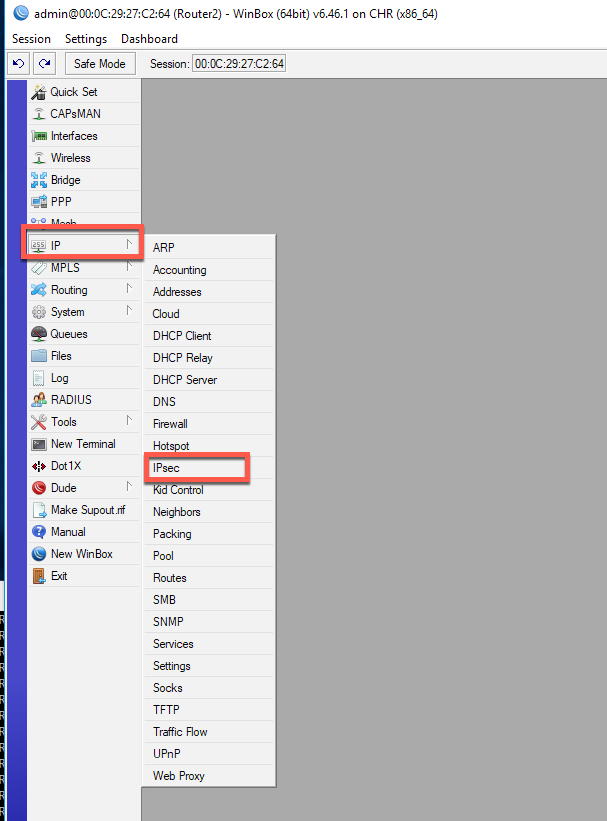

IP | IPSec | guia Peers | clique no sinal de mais (+)

Para um nome, irei inserir o Roteador 2 (você deve inserir o que melhor descreve sua situação) e no campo Endereço irei inserir o endereço IP WAN de um Roteador 2 no Escritório 2 (192.168.155.130). Também alterarei o Modo de troca: para IKE2.

O resto ficará como está. Aplicar OK.

(Office2 – para Office2 esta configuração será – Router1, 192.168.155.131, IKE2)

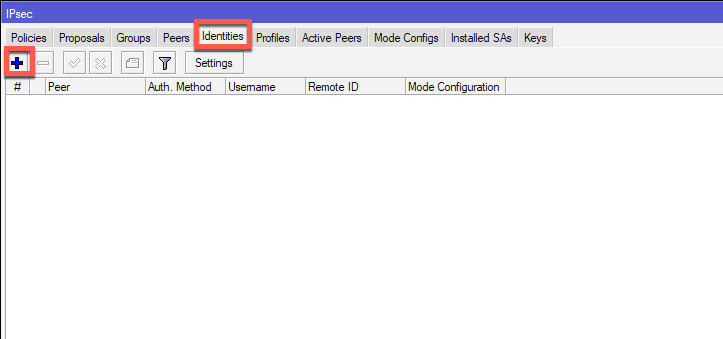

IDENTIDADES

A próxima parada é a guia Identidades

IP | IPSec | guia Identidades | clique no sinal de mais (+)

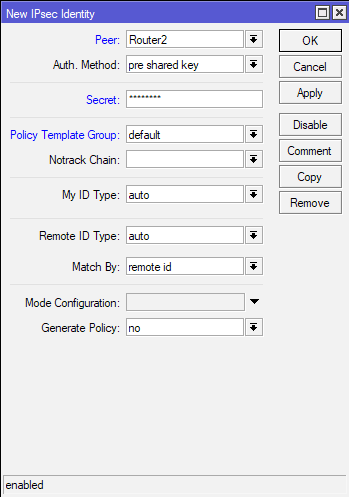

O par será o Roteador 2, Método de autenticação – chave pré-compartilhada e no campo Segredo você digitará a senha. Lembre-se dessa senha, pois ela é necessária em ambos os lados do túnel.

Além disso, se você estiver usando uma chave pré-compartilhada em seu ambiente de produção IPSec, certifique-se de que ela tenha mais de 20 sinais (letras, números, caracteres especiais).

Deixe o resto como padrão.

(Escritório2 – para Escritório2 esta configuração será – Roteador1, mesmo segredo inserido no Escritório 1 no Roteador 1)

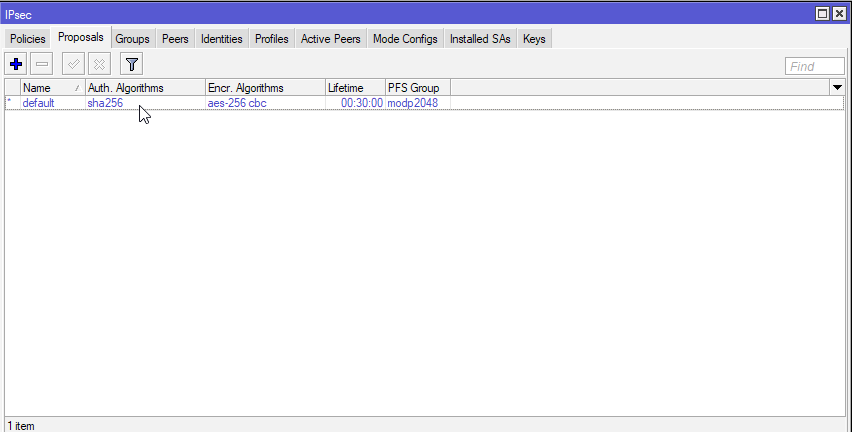

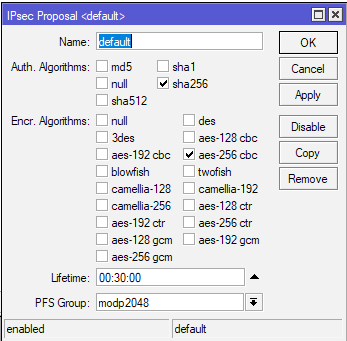

Propostas

Agora vou configurar as propostas.

IP | IPSec | guia Propostas | clique em * configuração padrão para editá-la

Vou apenas modificar a regra padrão para este tutorial. Esta guia é totalmente sua, sobre como você deseja configurá-la. Como Auth. Algoritmos Selecionarei sha256, para Encr.Alghorithms aes-256 cbc, a vida útil será de 30 minutos e o grupo PFS modp2048.

Geralmente, quanto mais seguros os alghoritms, melhor. Eu não recomendaria mais o md5 ou o sha1, mas terei que decidir por si mesmo. A segurança deve ser prioridade na comunicação de rede nos dias de hoje.

Certifique-se de ter a mesma configuração de proposta em ambos os lados.

(Office2 – para Office2 esta configuração deve ser igual à do Office 1 no Roteador 1)

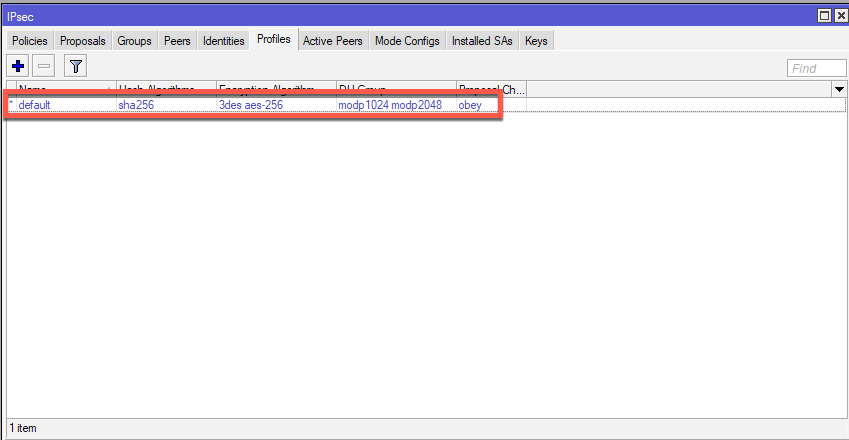

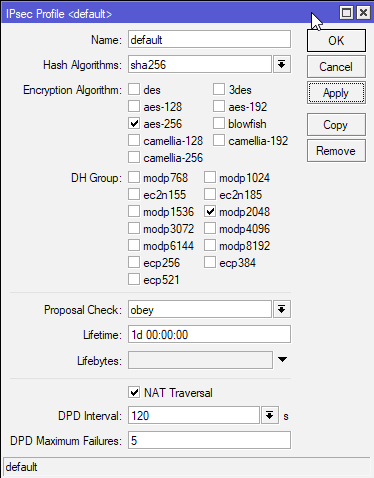

Perfis

Novamente, para este tutorial, irei apenas editar o Perfil padrão criado.

IP | IPSec | guia Perfis | clique em * configuração padrão para editá-la

Novamente, a mesma regra da guia Prioridades. Selecione o que achar mais adequado, evite algoritmos fracos.

Algoritmos de hash: sha256, Algoritmo de criptografia: aes-256, Grupo DH: modp2048, Verificação de proposta: obedecer, duração – 1 dia, NAT Traversal – verificado, Falha máxima DPD 5. Aplicar – OK.

Certifique-se de ter as mesmas configurações em ambos os lados.

(Office2 – para Office2 esta configuração deve ser igual à do Office 1 no Roteador 1)

Políticas

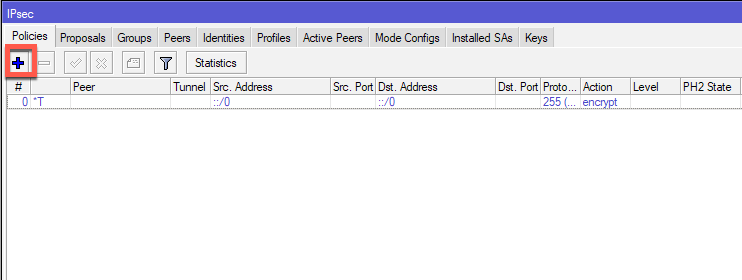

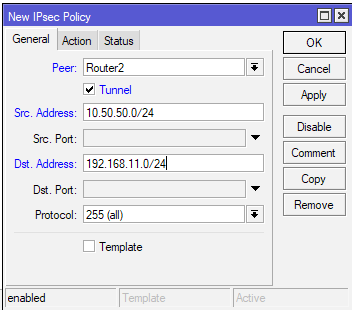

IP | IPSec | guia Políticas | clique no sinal de mais (+)

Na Aba Geral da Nova Política IPSec, em Peer I selecionarei o Peer – Router2 criado. Também verificarei o Túnel, em Src.Address entrarei na sub-rede LAN do Office1 local – 10.50.50.0/24. Em Dst.Address, entrarei na sub-rede LAN remota do Office2 remoto – 192.168.11.0/24 e deixarei todo o resto como padrão.

(Office2 – para Office2 esta configuração com endereços em ordem diferente – Roteador1, Túnel verificado, Endereço Src: 192.168.11.0/24, Endereço Dst 10.50.50.0/24)

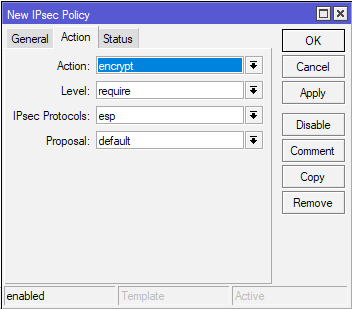

Em seguida, na guia Ação, deixarei tudo padrão.

(Office2 – para Office2 esta configuração é a mesma)

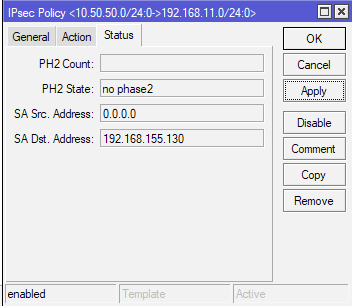

Aba Status – não há nada a mudar, é apenas o status da conexão com IPs públicos do Peer.

(Office2 – para Office2 esta configuração é a mesma)

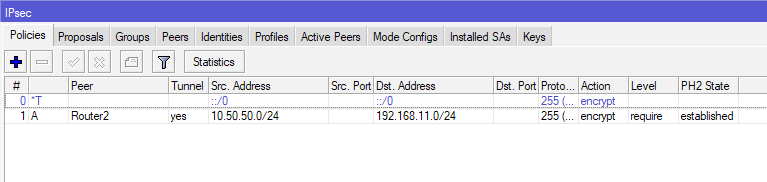

Agora, quando você terminar esta mesma configuração no Office2 (é claro com diferenças nas configurações de IP, conforme mencionado durante o tutorial), quando você terminar de criar a política, deverá ver isso na tela Política.

Sob o estado PH2, deve haver um estado estabelecido.

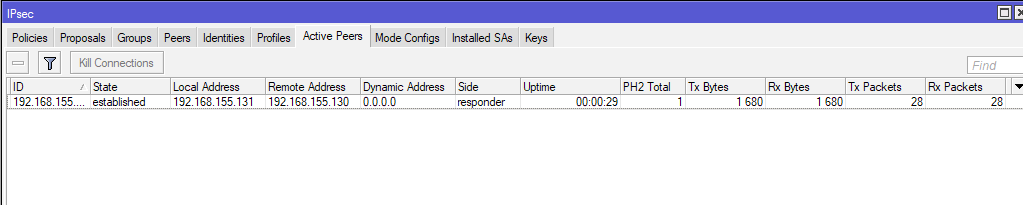

Sob os pares ativos, a situação deve ser semelhante a esta

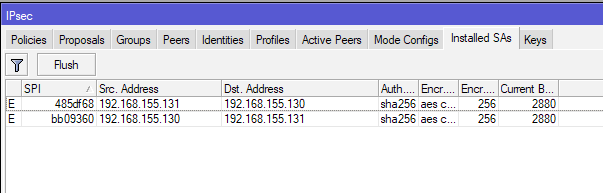

E SAs instalados também devem ser criados.

É assim que se parece o canal estabelecido.

Agora, se você não conseguir estabelecer o túnel IPSec, há uma série de problemas que podem ser a razão para isso – primeiro, verifique todas as suas configurações de IPSec (Peer, Propostas, Segredo, Perfil, Política …)

Verifique as configurações de roteamento, gateway, NAT e firewall (em alguns casos, as portas 500, 4500, 50 e mais alguns precisam ser executados).

Tive muitos problemas com o IPSec no passado e os motivos dos problemas eram diferentes e, às vezes, muito difíceis de identificar.

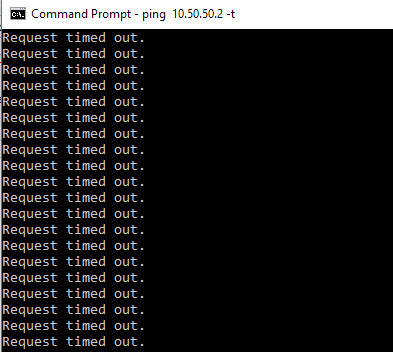

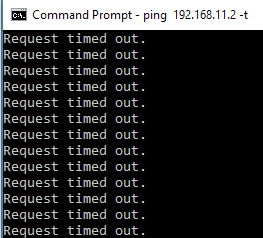

Agora, em PCs locais, tanto no Office1 quanto no Office2, iniciei o comando ping, mas sem sorte

Comecei a executar ping em Office1 PC1 10.50.50.2 no Office 2 PC2 192.168.11.1

e vice versa

Mas sem sorte.

Ok, permiti ping (ICMP) de firewalls em ambas as máquinas, mas sem sorte. O túnel está estabelecido, mas não há tráfego por ele.

Ok, então precisamos mexer um pouco mais com os roteadores em ambos os escritórios.

Novamente, vou mostrar como configurar o Office 1 e as etapas devem ser repetidas no segundo lado do túnel.

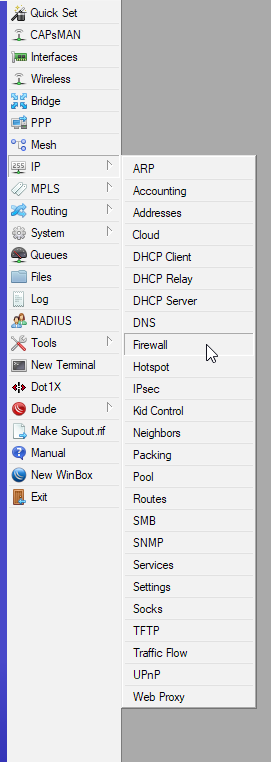

IP | Firewall

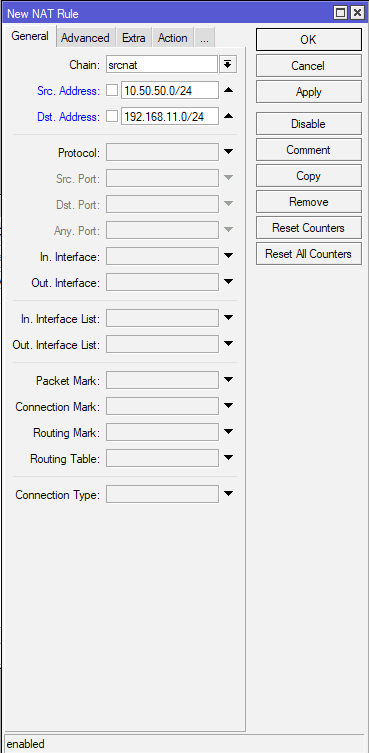

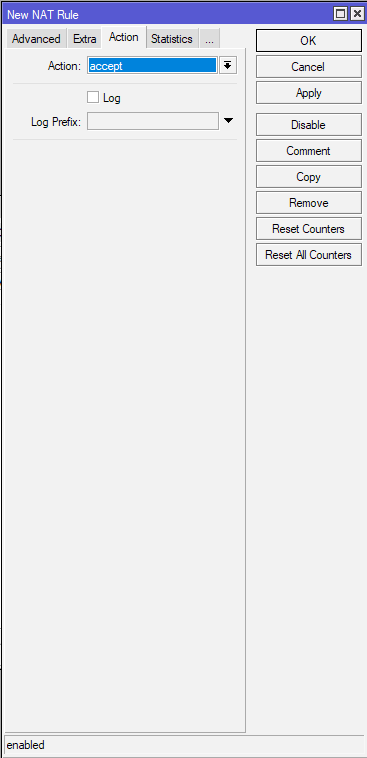

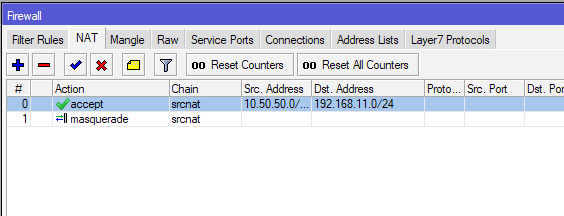

No Firewall, selecione a guia NAT e clique no sinal de mais (+)

Em Nova regra NAT em Cadeia, selecione srcnat, em Src. Endereço, insira a sub-rede local do Escritório 1 – 10.50.50.0/24 e em Dst.Address a sub-rede remota do Escritório 2 – 192.168.11.0/24

(Office 2 – na cadeia do Office 2 também é srcnat, Src.Address é 192.168.11.0/24 e Dst.Address é 10.50.50.0/24)

Guia Ação – em Ação, selecione Aceitar. Confirme com Aplicar – OK

(Escritório 2 – mesma configuração – aceitar)

Depois que a regra for criada, certifique-se de que ela resida no ponto superior da guia NAT – é muito importante que esta seja a primeira regra !!

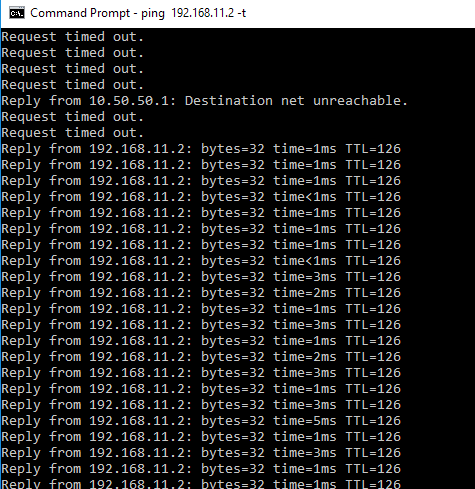

Repita o processo do outro lado e reinicie os dois roteadores.

Após reiniciar, o ping deve começar

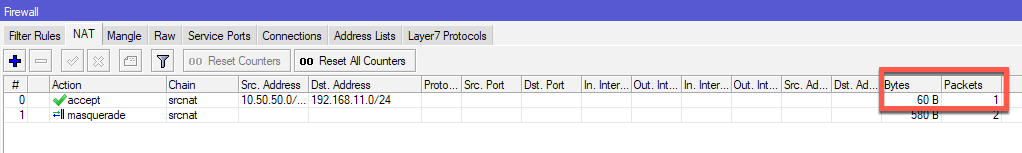

O tráfego também pode ser visto através da regra de NAT criada.

É isso, eu tenho um túnel IPSec Site a Site funcionando.

Este é um cenário simples e eu fiz isso na VM. Ao implantar isso no ambiente de teste, certifique-se de ter IPs públicos e rotas funcionando para que os roteadores possam ver uns aos outros.